nieautoryzowanym dostępem

Nieautoryzowany dostęp do informacji i różnych sposobów ochrony przed tym zdarzeń niepożądanych należą do sfery interesów przeciętnego użytkownika Internetu coraz więcej. Zainteresowanie tym tematem rośnie w wiadomościach ze świata cyber wojny, szpiegostwo i informacji po przeczytaniu doniesienia o pojawieniu się nowych trojanów, alarmistycznych raportów, które są często pokryte przez producenta oprogramowania antywirusowego. Wszystko to wał negatywna informacja tworzy iluzję niezdolność do zapobiegania nieautoryzowanemu dostępowi do komputera zwykłego użytkownika. W rzeczywistości, prawda, jak zwykle, jeden obok drugiego. A biorąc pod uwagę potencjalne zagrożenia dla komputera, należy ocenić nie ulotne i kosztownych sposobów zerwania z „hakerów osiemdziesiąty poziom” i trzeźwą ocenę, kto może potrzebować informacji, które przechowuje. A zatem do wyboru metod ochrony proporcjonalna do zagrożenia.

Do tej pory, główne zagrożenia dla bezpieczeństwa sieci komputerowych podłączonych czają się na zainfekowanych stronach internetowych i wysyła kopie jego Internetem malware sieci botnetów. Co ciekawe, a pierwszy i drugi sprawiają, że aby rozwinąć listę zainfekowanych komputerów. Im więcej takich sieci, tym więcej możliwości (w tym uzyskania nieautoryzowanego dostępu do zainfekowanych komputerów) z jego operatora.

Nie mniej niebezpieczne programy, które automatycznie skanować określone porty przypadkowych komputerów na temat prób podnieść haseł działa na ich wykorzystaniu środków kontrolnych (RAdmin, TeamViewer, zdalny dostęp do pulpitu Windows, etc).

Jak można zauważyć w pierwszym i w drugim przypadku zakażenia występuje bez interwencji człowieka, napastnicy ustawić pułapki i tylko czekają, kiedy będą lecieć następnego „ofiara” – niechroniony komputer.

Oprócz tych dwóch, najbardziej powszechnych sposobów penetracji, istnieją inne, takie jak nieuprawnionym dostępem do informacji na temat haseł i kluczy do różnych systemów płatności (WebMoney, Yandex pieniędzy, itd.). Do tego rodzaju danych, przestępcy często muszą uciekać się do bardzo skomplikowanych kombinacjach i napisać dość zaawansowanego oprogramowania, wabiąc obietnice użytkownika „darmowy lunch”.

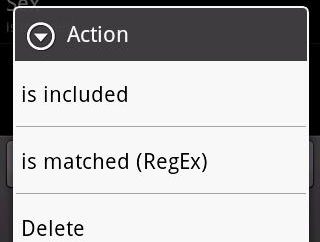

Ale te i wiele innych sposobów penetrując system komputerowy jest trudne lub niemożliwe do wyobrażenia bez konieczności podłączania systemu do sieci Intranet lub Internet. Więc chronić komputer przed nieautoryzowanym dostępem należy uwzględnić ten fakt. Przeciwdziałanie powinny koncentrować się przede wszystkim na maksymalne ograniczenie dostępu do komputera na zewnątrz zapory przy użyciu najbardziej znanych i wspólnych rozwiązań: Agnitum Outpost, Kerio WinRoute, Zone Alarm, Agava Firewall. I zweryfikować dozwolone ruch przychodzący jest wskazane, aby korzystać z rozwiązań antywirusowych, w stanie kontrolować ten ruch za złośliwą zawartością i penetracji programów, jak również zakaz aktywność zainfekowanych stron. Wśród najbardziej znanego antywirusa, którzy są w stanie to wszystko i wiele więcej, firmy produkty ESET, Kaspersky Lab, Avast, AVG i innych.

Pakiet oprogramowania dobrego firewalla (skonfigurowany przy użyciu kreatora konfiguracji w maksymalnego bezpieczeństwa) oraz najnowszej antywirusowej bazy danych gwarantuje, że komputer będzie obejść jako sieć botnet, jak również licznymi atakami hakerów i złośliwego oprogramowania witryn. Zerwane zęby takiej ochrony i wszelkiego rodzaju skanery portów i innych złych duchów próbuje wejść do komputera za pośrednictwem istniejących bezpiecznych, każdy bez luk PC. Innymi słowy, nieautoryzowany dostęp do takiego systemu byłoby niezwykle trudne, a żeby jeszcze przebić się przez obronę trzeba użyć szereg środków, których koszt przekroczy wszystkie zalety łamiącym wyników. Co jest, co było nam potrzebne.