Konto użytkownika w systemie Windows. Kontrola konta użytkownika w systemie Windows 7

Być może dziś nie ma osoby, która nie byłaby do czynienia z sytuacją, w której jeden komputer pracuje kilka osób, każda część systemu z nazwy użytkownika i hasła (tzw konto użytkownika systemu Windows). Ale to nie wszystko, użytkownicy wiedzą, co to jest „uchetki” i jak modyfikować lub kontrolować jego podstawowe parametry.

Co to jest konto użytkownika?

Termin wskazaniem konta pochodzi od tradycyjnego przelewu użytkownik zwrotów angielskich. Innymi słowy, to identyfikacja konta użytkownika systemu komputerowego z różnymi poziomami dostępu do informacji, parametry, ustawienia osobiste wykorzystywane przez program, i tak dalej. D.

Nie trzeba wyjaśniać, że do rachunków możemy spotkać wszędzie. Nawet zwykły adres e-mail z darmowego serwera pocztowego – i które mogą być interpretowane jako „konta użytkownika”. To samo dotyczy, na przykład, gry online, użytkownicy pracujący w terminale komputerowe, podłączone do lokalnych programów sieciowych, takich jak Skype, ICQ, etc … W ogóle, jeśli mówić prostym językiem, że rejestracji danych użytkownika. Ale tu są różne, wszystkie te rodzaje „uchetok” zdecydowanie za mało. Rachunki teraz będzie ona uznana użytkownika systemu Windows 10 i 8, 7 i inne wersje OS. Zasadniczo, wszystkie są „systemów operacyjnych” pozostaje taka sama.

Jakie są korzyści dla konta użytkownika?

Tak więc, najpierw zobaczmy, jakie są zalety konta. Przede wszystkim należy zauważyć, że każdy użytkownik, który nie posiada prawa dostępu do informacji na poziomie administratora może być absolutnie pewni własnego bezpieczeństwa – chodzi o to, że żadna inna osoba nie równa się nim na poziomie praw dostępu nie będą mogli zobaczyć jego osobista pliki, pracować historii Internetu, zmienić dane osobowe lub zrobić coś innego.

Okazuje się, że system po prostu ukrywa wszystkie pliki przed wzrokiem ciekawskich, ale tylko wtedy, foldery i dokumenty nie został przypisany wspólny stan, kiedy te pliki mogą korzystać wszyscy użytkownicy komputerów, na przykład, w jednym obszarze lokalnym lub wirtualnej sieci , W zakresie ochrony prywatności, to jest bardzo dobre, a pełny dostęp jest dostępny tylko w recepcji danego komputera lub administratora sieci lokalnej (sysadmin). Zobaczmy, jakie są jego funkcje.

administrator

Jak dla podstawowego (pierwotnie utworzone) na konto administratora, należy opisać takie „uchetku” może być pojedynczą osobę za świadczenie pełnymi prawami dostępu do informacji, aby zmienić parametry konfiguracji systemu, instalacji lub usuwania oprogramowania i aplikacji, a także do zarządzania innymi kontami.

W prostych słowach, administrator – to jest główny użytkownik, dla którego nie istnieją żadne ograniczenia dotyczące korzystania z komputera i systemu operacyjnego, a który ma wyłączne uprawnienia do wykonywania określonych działań. I sprawia, że administrator pełna kontrola kont użytkowników z możliwością praw lub ograniczyć zakres jakiegokolwiek innego użytkownika.

Ale najciekawsze jest to, że system komputerowy (jeśli zainstalowano tylko jeden lub więcej systemów operacyjnych) może być jeden lub większa liczba administratorów. Jest lepiej – jeśli jeden. I oczywiście, równolegle mogą być obecni użytkownicy praktycznie takie same prawa, ale taka hierarchia może być porównywana, powiedzmy, z wojska.

Załóżmy, że istnieją dwie oficerów w randze pułkownika. Ale jeden z nich na stanowisko – dowódcy pułku, a drugi – szef sztabu. Tytuł – jest to prawo dostępu, położenie – typ użytkownika. Pewnie, jasne jest, że w jednym urządzeniu (komputer w tym przypadku), dowódca pułku ma status administratora, a szef sztabu (pozycja dolna) – status użytkownika z kilkoma ograniczeniami praw.

Typy użytkowników

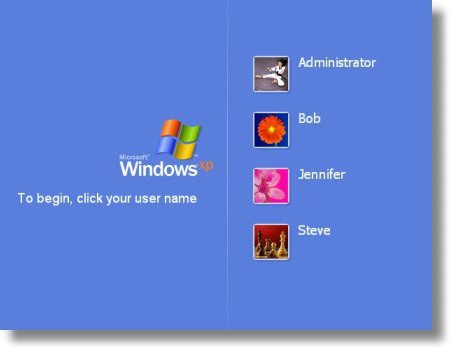

Teraz przejdziemy bezpośrednio do rzeczywistych użytkowników i grup. Co do zasady, wszystkie typy kont w systemie Windows są podzielone na trzy rodzaje: administrator, użytkownik z powszechnie dostępnych (standardowego konta użytkownika) i gościa ( „guest”).

Jak wynika administrator ma absolutnie wszystkie prawa, zwykli użytkownicy mogą pracować tylko z konkretnym terminalem komputerowym. Goście – jest, z grubsza rzecz biorąc, nieznajomych, z prawami minimalnych (tylko dla logowania, ale nie więcej).

Jak dla grup, ich całkowicie arbitralne mogą tworzyć się z administratorem oraz w nieograniczonych ilościach. W rzeczywistości, różne grupy użytkowników mogą być połączone, i cieszyć się pewne prawa i uprawnienia lub grupę nich jakichkolwiek innych powodów, takich jak przynależność do określonej struktury w zarządzaniu spółką (Biuro Techniczne, księgowych itd. D.).

Kontrola konta użytkownika

W odniesieniu do monitorowania, główne funkcje przypisane do niej Administratora. System w tym przypadku tylko jako środek zapewnienia, że prawa użytkowników lub utrzymać pewien poziom bezpieczeństwa.

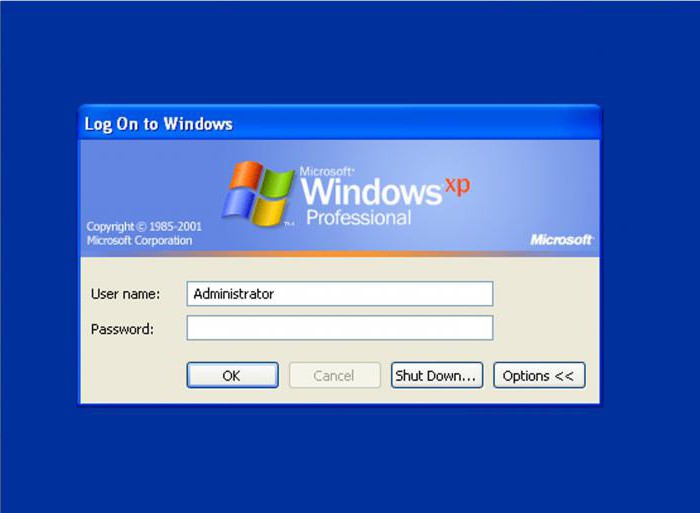

Należy zauważyć, że User Account Control (Windows 7, na przykład) mogą być wykonywane wyłącznie po zalogowaniu się przy użyciu nazwy użytkownika i hasła administratora. Żaden inny użytkownik ma prawo do wprowadzania zmian w ustawieniach „uchetok” w przyznawaniu praw do jakiegoś działania lub usunięcia ograniczeń.

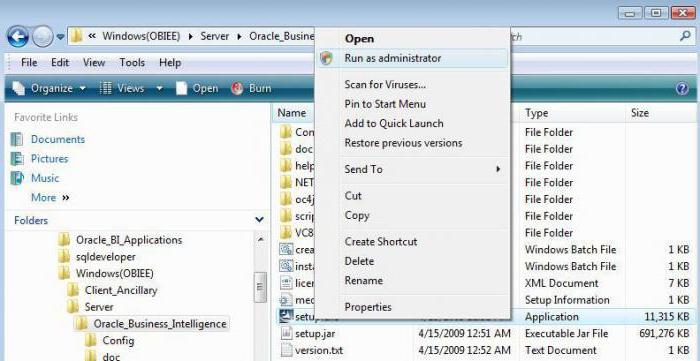

Tu warto zauważyć jedną szczególnie ważną kwestię. Pomimo faktu, że w systemie zapewnia kontrolę konta użytkownika, Windows 7 i inne, nowsze wersje systemu operacyjnego może dostarczyć użytkownikom czas prawa administratora (o ile nie jest to sprzeczne z ustawieniami zabezpieczeń i zasad grupy). W tym celu istnieje specjalna linia w menu skrótów, aby uruchomić programy Uruchom jako administrator. Takie podejście pozwala użytkownikom, na przykład, aby zainstalować własne aplikacje lub używać tych samych przenośne wersje programów, które nie sprawiają, krytycznych zmian w rejestrze lub zmienić ustawienia zabezpieczeń.

prawa dostępu i ograniczenia dotyczące kont

W odniesieniu do ograniczeń dotyczących praw, nie może być całkiem sporo. Fakt, że User Account Control w dniu 8-go, 7 th lub wersji 10-go systemu Windows zapewnia wystarczająco duży zakres co może być dozwolone lub zabronione dla użytkownika z pewnymi prawami.

Tak więc, w większości przypadków podstawowe ograniczenia dla użytkowników poniżej poziomu administratora mogą być: zakaz dostępu do rejestru i edytować je, zmieniać ustawienia zabezpieczeń lub ustawienia zasad grupy.

W tym samym czasie, w konsekwencji, nie ma zakazu instalacji niektórych programów, korzystanie z zainstalowanych aplikacji lub pracy z pewnych typów plików i folderów, odczytu nośników wymiennych, i tak dalej. D. Jest to rozsądny krok, bo niedoświadczony użytkownik może łatwo spróbuj przeglądać pliki na zainfekowanym dysk flash wirus lub zainstalować podejrzany program, a jeżeli terminal komputera podłączonego do sieci, wirus może łatwo migrować do innych maszyn i boli tak, że absolutnie wszystkie terminale będą nerab otosposobnymi.

Dlatego takie same „lokalke” jest często używany raczej ciekawą konfigurację systemu. Standardowo jest ustawiony na każdej stronie zacisku „Operating System” (bez względu na to co to będzie opcja), który działa niezależnie od centralnego serwera.

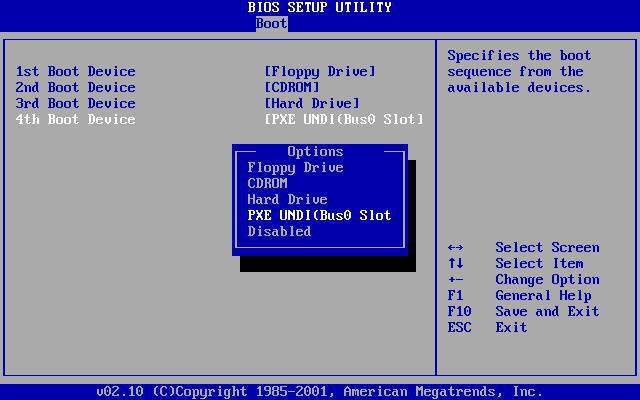

W drugim przypadku, gdy system operacyjny komputera, jako takie, nie ma ogólnego (a czasem nawet dysk twardy), a system operacyjny sieć ładowania pochodzi z jednego serwera dla wszystkich zdalnych terminali. Ten typ pobrania można zobaczyć w ustawieniach BIOS-u (zazwyczaj określane jako PXE Boot lub Network). Zalety są oczywiste systemu Windows, począwszy od dnia, ponieważ użytkownik, jakby nie chcesz zmieniać żadnych ustawień, nawet najbardziej proste, po prostu nie mogę.

Załóż konto w systemie Windows

Teraz, na pozostawieniu kont sam kontrolne i zastanowić się, jak stworzyć „uchetku” jednego rodzaju lub innego. Jak wspomniano powyżej, po czystej instalacji systemu użytkownik otrzymuje uprawnienia administratora, i że ma wyłączne prawo do tworzenia, usuwania lub modyfikowania dowolnego konta, który jest obecny w systemie.

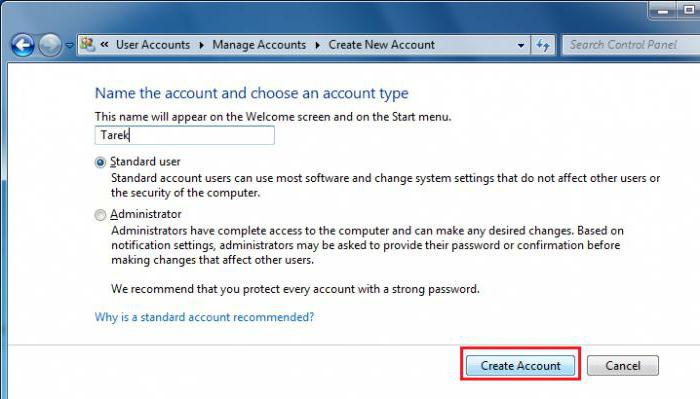

Aby utworzyć nowy wpis na komputerze lokalnym, w najprostszym przypadku należy udać się do odpowiedniej „Panel sterowania”, a następnie wybrać, aby utworzyć nowy „uchetki”, wprowadź nazwę ( „Piotr”, „ogon” – nie ma znaczenia) i określić typ rekordu ( normalny dostęp lub administratora), a następnie potwierdź działanie. Następnie w tej samej sekcji można utworzyć login i hasło, które należy stosować przy logowaniu. Można także zmienić tapetę i inne opcje dostępne dla rejestracji. I, oczywiście, haseł i kont użytkowników Administratorzy mogą zmienić nawet bez interwencji ze strony samych użytkowników. W rzeczywistości, w niektórych przypadkach (ograniczenie praw, na przykład) i ich zgody nie jest wymagane. Ale przede wszystkim dotyczy to sieci lokalnych i administratorów systemowych, gdy użytkownik jest w czymś niegrzeczny i sparaliżowana systemu.

Zarządzaj ustawieniami konta osobistego

Pod względem zarządzania kontem użytkownika na każdym poziomie pod kontrolą administratora bezpośrednio. Jednakże, użytkownik może zmienić niektóre ustawienia systemu, na przykład, tapety „pulpit”, zmiana rozmiaru okna, i tak dalej. D.

Jeśli chodzi o prawo do zmiany parametrów tym bardziej poważne, mogą one dostarczyć administratorowi za pomocą menu sterowania, który jest określony konto. Inny użytkownik może zmienić nic. Zobaczmy, co korekta może być dokonana w tym przypadku.

Zmiana ustawienia podstawowego rachunku

Przede wszystkim, administrator może wprowadzić ustawienie praw dostępu do ustawień systemowych, programów i pewnych typów plików. Wszystko to mieści się zarówno w powyższym punkcie, lub w kliencie Group Policy.

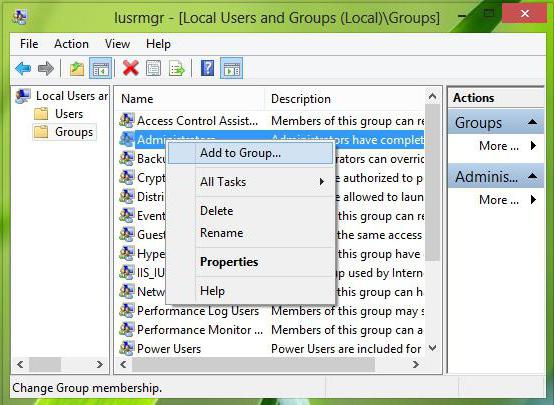

Po pierwsze, można jednak użyć Użytkownicy i grupy lokalne, aby dodać użytkownika. Aby to zrobić, kliknij przycisk „Uruchom” wprowadza lusrmgr.msc zespołu, oraz w menu Zarządzanie komputerem – ta część użytkowników, gdzie menu prawym przyciskiem myszy zostanie uruchomiony z opcją, aby dodać nową osobę. Dodaj go do grupy może być albo poprzez menu Właściwości, gdzie można wybrać grupę, a następnie wprowadź nazwę i nazwę grupy roboczej odnośnika, lub przez sam Szukaj Grupy z wcześniejszego użycia przycisku „Zaawansowane”. Możemy tylko potwierdzić.

Jeśli mówimy o prawach dostępu do określonych funkcji, to najlepiej używać parametrów sterujących w „Panelu sterowania” lub konfiguracji systemu (msconfig) z możliwością wyboru menu serwisowego i ustawień kontrolnych, ale później w tej sprawie. W Edytor zasad grupy jest również możliwe, aby ustawić odpowiednie priorytety (było wiele opcji).

Usunięcie konta

Usunięcie lub wyłączenie dowolnego „uchetki” mogą być wykonane z tego samego „Panel sterowania”, gdzie w menu sterowania innego konta tylko usunąć wybrany wiersz (oczywiście po zalogowaniu się jako administrator). To wszystko.

Następnie użytkownik podczas próby logowania się można wtedy poinformowany, że konto użytkownika jest wyłączone. Aby przywrócić go po usunięciu nie, więc trzeba utworzyć nowy, w imieniu administratora. Jednak po usunięciu rekordu, można zapisać pliki użytkownika, które będą dostępne po zakończeniu procedury.

Wyłączenie UAC poprzez „Panel sterowania”

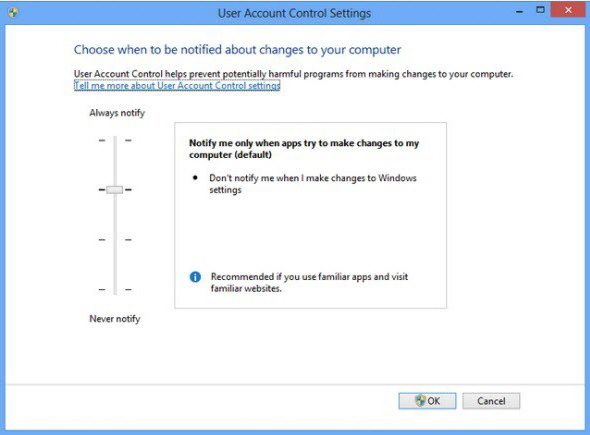

Jeśli mówimy o tym, jak wyłączyć User Account Control, pierwszym krokiem jest użycie „Panel sterowania”.

Tu trzeba wybrać z menu opcji, w oknie, gdzie suwak pionowej, po prostu przenieść ten ostatni do najniższego położenia, odpowiedni parametr „Nigdy nie powiadamia”, to tylko oznacza, że system nie będzie wydawać ostrzeżenia dotyczące związanych z tym zmian w konfiguracji.

Wyłącz UAC z wiersza poleceń

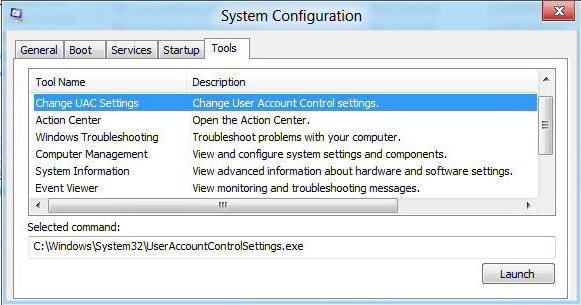

Jak wspomniano powyżej, w menu „Uruchom” msconfig, można skorzystać z przejściem do sekcji „Usługa” lub „Narzędzia”, w której wybrane ustawienie, które odpowiada Kontroli konta użytkownika.

Wybierz tę linię, a następnie kliknij przycisk „Start”, a następnie wykonaj kroki opisane tuż powyżej. Jednakże wyłączenie dostępu może zostać uproszczone jako zespół, aby bezpośrednio wprowadzić ciąg UserAccountControlSettings.exe. Ponadto, wszystkie takie same.

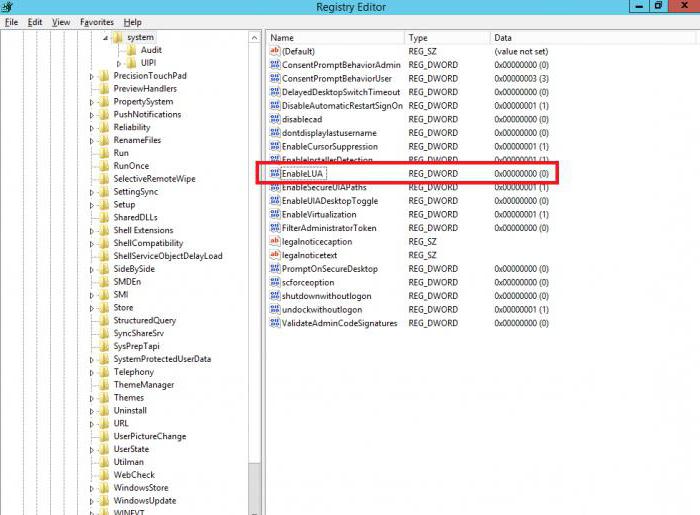

Można oczywiście użyć Edytora rejestru , aby zmienić parametr EnableLUA (zmieniając wartość na „0”), który jest Polityk Branża System główny drzewo HKEY_LOCAL_MACHINE Software, a dalej, lub przy użyciu interpretera poleceń systemu Windows (w obu przypadkach, konto użytkownika pozostaną niezmienione, a kontrola nad nim zostaną wyłączone). Jednak te metody będą dla przeciętnego użytkownika trudniejsze.

Zamiast epilogu

Oto krótki i wszystko, co odnosi się do tego, co stanowi „uchetki” i kontroli kont użytkowników na komputerze. Nie uważa się za tematy związane z działaniami tej samej lokalnej administrator sieci, ale w zasadzie można powiedzieć, że wszystkie podstawowe procedury są praktycznie identyczne, z wyjątkiem, że czasami pewne zmiany i ustawienia mogą odnosić się do protokołów Międzysieciowa. Ale to, jak mówią, to inna kwestia.