Metody i środki ochrony informacji

Metody i środki informacji komputerowych są kombinacją różnych środków, sprzętu i oprogramowania, moralne, norm etycznych i prawnych, które są przeznaczone do przeciwdziałania zagrożeniom i złośliwe, aby zminimalizować potencjalne uszkodzenie właścicieli i użytkowników informacji systemowych.

Rozważmy następujące rodzaje tradycyjnych środków przeciwko wycieku informacji z komputera.

Metody i środki techniczne ochrony informacji

Należą do nich:

- zabezpieczenie przed nieautoryzowanym dostępem do systemu komputerowego;

- nadmiarowość wszystkich krytycznych podzespołów komputerowych;

- Networking w kolejnym możliwości realokacji zasobów, jeśli nie jest to usterka poszczególnych połączeń sieciowych;

- montaż urządzeń do wykrywania i gaszenia pożarów ;

- montaż urządzeń do wykrywania wody;

- Przyjęcie zestawu środków ochrony przed kradzieżą, sabotażu, dywersji, wybuchów;

- instalując redundantny zasilacz;

- Powierzchnie zamki sprzęt;

- ustawienie alarmu i inne.

metody organizacyjne i środki ochrony informacji

Należą do nich:

- Serwery bezpieczeństwa;

- starannie zorganizowany nabór;

- wykluczenie takich przypadkach, gdy cały szczególnie ważna praca jest wykonywana przez jedną osobę;

- plan rozwoju, jak przywrócić działanie serwera w sytuacji, gdy nie powiedzie;

- uniwersalne środki ochrony od każdego użytkownika (nawet od kierownictwa).

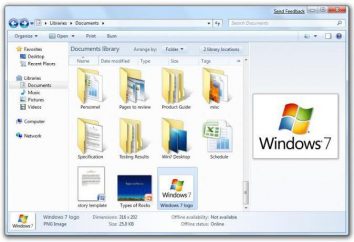

Metody nieuprawnionym dostępem do informacji

Niewielu wie z powyższych metod i środków bezpieczeństwa informacji, konieczne jest, aby zrozumieć, w jaki sposób można przeprowadzić nieautoryzowany dostęp do tych informacji.

Należy pamiętać, że nieautoryzowany dostęp do poufnych informacji może wystąpić podczas prac naprawczych lub konserwacyjnych z komputerów ze względu na fakt, że pozostałe informacje w mediach można przeczytać, pomimo faktu, że użytkownik usunął go w odpowiednim czasie w zwykły sposób. Innym sposobem – jest wtedy, gdy informacja jest odczytywany z nośnika, jeżeli transport odbywa się bez ochrony.

Prace współczesnych komputerów opartych na układach scalonych, które są przeprowadzane na zmiany o wysokiej częstotliwości w poziomach prądowych i napięciowych. Prowadzi to do tego, że w łańcuchu żywnościowym, pobliskich urządzeń, powietrze, itd. istnieją pola elektromagnetyczne i zakłócenia, które z pomocą niektórych „spyware” środków technicznych można łatwo przekształcić informacji, które jest przetwarzane. W tym przypadku, im mniejsza odległość od atakującego do odbiornika sprzętu, tym bardziej prawdopodobne, że usunięcie i deszyfrowania informacji będzie możliwe. Zapoznanie się z informacjami o tej nieautoryzowanego charakter jest również możliwe dzięki bezpośredniemu połączeniu atakującemu „spyware” oznacza sprzętu sieciowego i kanałów komunikacyjnych.

Metody i techniki bezpieczeństwa informacji: identyfikacja i uwierzytelnianie

Identyfikacja jest przypisanie przedmiotu lub obiekt unikalny obraz lub nazwę. Ale uwierzytelniania jest sprawdzenie, czy podmiot / przedmiot w który stara się być. Ostatecznym celem obu środków – tolerancja przedmiotu / obiektu do informacji, które są w ograniczonym użytkowaniem lub odmowy takiej odprawy. Autentyczność obiektu może być program, urządzenie sprzętowe lub ta sama osoba. Przedmioty / uwierzytelniania i identyfikacji przedmiotów mogą być: sprzęt techniczny (stacje robocze, monitory, stacje abonenckie), ludzi (operatorów, użytkowników), informacja na monitorze, nośniki magnetyczne i inne.

Metody i środki ochrony informacji: stosowanie haseł

Hasło to zestaw znaków (litery, cyfry, itp), które zostało zaprojektowane w celu określenia obiekt / przedmiot. Kiedy pojawia się pytanie o tym, jak wybrać hasło i zestaw, zawsze pojawia się pytanie o jego wielkości, sposobu stosowania odporności na doborze intruza. Logiczne jest, że im dłuższe hasło, tym wyższy poziom bezpieczeństwa zapewni system, bo to zajmie dużo więcej wysiłku, aby odgadnąć jego / odebrać połączenie.

Ale nawet jeśli hasło jest bezpieczne, to musi być okresowo wymieniana na nową w celu zmniejszenia ryzyka przechwycenia przez bezpośrednie kradzieży pojazdu lub usunięte z kopii nośnika, albo przymusowego użytkownik przymus powiedzieć „magiczne” słowa.