Browser „Thor”: opinie, funkcja oprogramowania do anonimowości w Internecie

W ostatnich latach, anonimowość w sieci zyskała szczególne znaczenie. Coraz częściej pojawiają się w społeczeństwie są oznaki, że wolność w Internecie – jest iluzją, nałożone przez zwykłych użytkowników. W rzeczywistości, ze strony dostawcy usług internetowych i stron, które odwiedzasz, istnieje ogromny zbiór pewnych informacji na temat swojego zachowania. Ktoś ignoruje go, ale ktoś nie jest zadowolony, że udało mu się pójść. Rozwiązaniem tego ostatniego może być specjalny program znany jako przeglądarki „Thor”. Odpowiedzi na jego temat, a także zasady programu prac zostaną przedstawione w tym artykule.

Co to jest „Thor”?

Zaczniemy od definicji. Oprogramowanie „Thor” – system, który umożliwia użytkownikowi zapewnić anonimowość w Internecie przez przekierowanie ruchu poprzez sieć serwerów na całym świecie. Ze względu na to, śledzić, jakie zasoby wizyt użytkowników, staje się praktycznie niemożliwe.

Rozwój tego projektu na początku 2000 roku w Stanach Zjednoczonych. Później system autorzy byli w stanie zebrać fundusze dla programu. Dziś, przeglądarka „Thor” jest prezentowana w wersji do pobrania programu, który może być każdy. Po przeprowadzeniu ustawienia tego oprogramowania, użytkownik może być ukryte przed nadzoru na wiele sposobów. Konkretnie, co robi program, czytaj dalej.

Dlaczego musimy „Thor”?

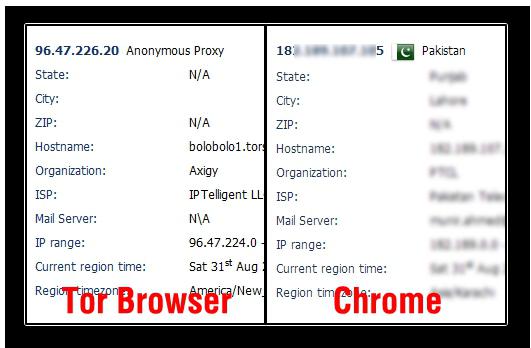

Tak więc, jak już wspomniano, pierwszym celem tego programu jest zapewnienie anonimowości. Śledzić jakie zasoby użytkownik przychodzi do witryn wygląda to prawie niemożliwe. Dokładnie tak samo jak nie można zrozumieć kraj pochodzenia osoby z powodu szyfrowania ruchu na różnych serwerach, współdziała z przeglądarką „Thor”.

Komentarze i dyskusja programu pokazuje inny korzysta z oprogramowania – zdolność, aby przejść do zabronionych środków. W świetle ostatnich wydarzeń politycznych na świecie, kwestia ta jest szczególnie aktualna. Zainstalowany na ograniczenie wjazdu do niektórych zasobów na poziomie dostawcy jest naruszona z powodu braku ustalenia faktu wizyty. I miejsc, które są zablokowane dla tego czy innego powodu, ludzie mogą zobaczyć za pomocą tych samych serwerach, które są czymś w rodzaju ogniwo w łańcuchu przekazywania tego ruchu.

Jak korzystać z przeglądarki „Thor”?

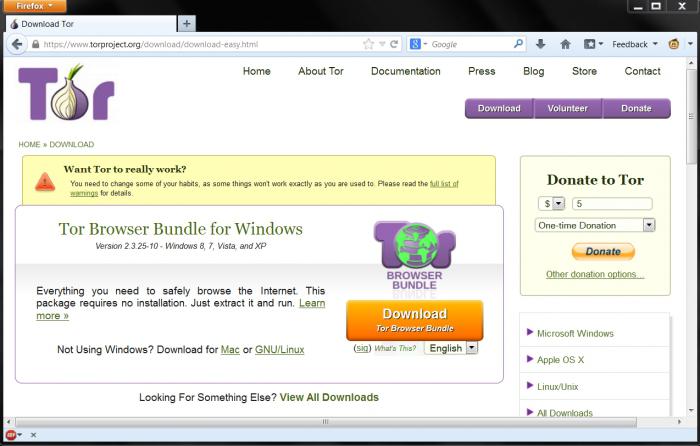

Nie martw się, że przeglądarka „Thor”, opinii których jesteśmy zainteresowani – jest coś skomplikowane, wymagające specjalistycznej wiedzy, umiejętności programowania i tym podobne. Nie, to jest uproszczona i jak najszybciej pobrać to faktycznie działa w tym programie, patrz na siebie w tym. Wcześniej siedzieć w Internecie była znacznie trudniejsza przez protokół „Thor”. Do tej pory deweloperzy mają gotową przeglądarkę „Thor”. Dzięki zainstalowaniu go, można odwiedzić swoje ulubione strony internetowe, jak przedtem.

Wiele osób nigdy nie słyszało o takim oprogramowaniem. Ktoś, wręcz przeciwnie, jest tylko świadomość istnienia produktu, ale nie wiem jak skonfigurować „Thor” (przeglądarkę). W rzeczywistości jest to bardzo proste.

Uruchomienie programu po raz pierwszy, pojawi się okno z dwóch alternatyw, wybrać się na podstawie sytuacji z połączenia internetowego. To bardzo proste: jeśli uważasz, że usługodawca śledzi swoich działań, a chcieliby sobie z tym poradzić, będzie wymagane pewne minimalne ustawienia sieciowe.

Jeżeli jesteś pewien, że nie ma kontroli przez administratora sieci dla operatora i nie ważne jakie strony surf, należy wybrać pierwszą drogę – „Chciałbym, aby połączyć się z siecią” Thor „bezpośrednio”.

Jak widać w przyszłości, witryn, które określają Twoja lokalizacja nie jest już w stanie dokładnie wyświetlić swoje miasto i kraj pochodzenia. Będzie to główny wskaźnik przeglądarki „Thor” jest prawidłowy. Opinie wskazują, że przychodzą do zakazanych miejsc w danym kraju, w taki sposób – to jest łatwiejsze niż kiedykolwiek.

zagrożenie bezpieczeństwa

W Internecie znajduje się plotka o wadze co faktycznie jest sieć „Thor”. Ktoś mówi, że jest to produkt z amerykańskich wojskowych, którzy chcieli kontrolować świat cyberprzestępczości w taki sposób. Inni nazwali sieci „Thor” królestwa handlarzy narkotyków, broni i różnych terrorystów.

Jednakże, jeśli pracujesz z tej przeglądarki do pobrania z ulubionych torrent tracker, terrorysta, jest mało prawdopodobne, aby stać się, jak tysiące innych użytkowników oprogramowania. Opinie konsumentów, którzy pracują z nimi, potwierdzają, że jest to łatwy sposób, aby pozbyć monitorowania ruchu lub w celu obejścia zakazu odwiedzin zasobu. Więc dlaczego nie korzystać?

alternatywa

Oczywiście, jeśli nie chcą zadzierać z czymś nowym dla siebie, niekoniecznie wybrać jako sposób na ochronę danych osobowych, przeglądarka „Thor”.

Sugerują, że anonimowość w sieci można również uzyskać w inny sposób, na przykład za pośrednictwem połączenia VPN. Łatwiej, a dla niektórych nawet bardziej niezawodny niż praca z wątpliwej „Thor” -Protocol.

W każdym razie, wybór należy do Ciebie.