Sniffer haseł, sieci. Sniffer – co to jest?

Wielu użytkowników systemów komputerowych słyszało o takiej koncepcji jak "sniffer". Co w tym wszystkim jednak nie jest w pełni wyobrażalne. Ponadto obecnie możemy zidentyfikować bardzo ograniczoną liczbę osób, które wiedzą, jak i gdzie są takie programy i sprzęt "żelazo". Spróbujmy zrozumieć, co jest.

Sniffer: co to jest?

Zacznijmy od samej definicji terminu. Aby dotrzeć do sedna sprawy, najpierw należy po prostu przetłumaczyć słowo "sniffer". Co to jest? W dosłownym tłumaczeniu angielskiej koncepcji, sniffer oznacza "wąchać".

W prostszy sposób jest to program lub sprzęt umożliwiający wyodrębnienie niezbędnych informacji, niezależnie od tego, czy są to adresy IP sieci zewnętrznych, zaszyfrowane hasła czy poufne dane, w oparciu o analizę ruchu w postaci pakietów przesyłanych lub odbieranych danych w sieci. Sama wącherz może być używany zarówno z punktu widzenia szkody, jak i dobra.

Główne rodzaje wąchaczy

Jeśli chodzi o podstawowe typy snifferów, niekoniecznie musi to być oprogramowanie zainstalowane na terminalu komputerowym lub jako aplet online.

Często można spotkać wąchacze i w postaci "żelaza" sprzętu lub komponentów, które łączą atrybuty programu i fizyczne. Na tej podstawie główne typy wąchaczy obejmują następujące typy:

- Oprogramowanie;

- Sprzęt;

- Oprogramowanie i sprzęt;

- Komponenty online.

Dzięki podstawowej klasyfikacji możliwe jest również wyróżnienie podziału w kierunku analizy. Na przykład najczęstszym typem jest sniffer hasła, którego główne zadanie jest wyodrębnianie z pakietów danych otwartych lub zaszyfrowanych kodów dostępu do jakichkolwiek informacji. Są sniffersy, które przyjmują wyłącznie obliczanie adresów IP określonego terminala w celu uzyskania dostępu do komputera użytkownika i przechowywanych w niej informacji.

Jak to działa?

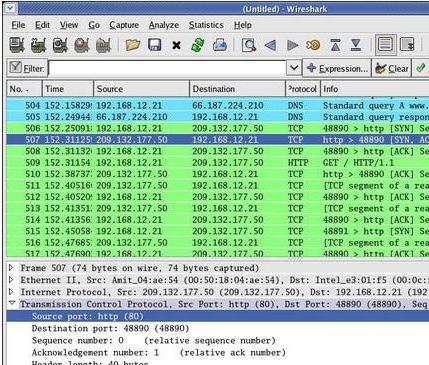

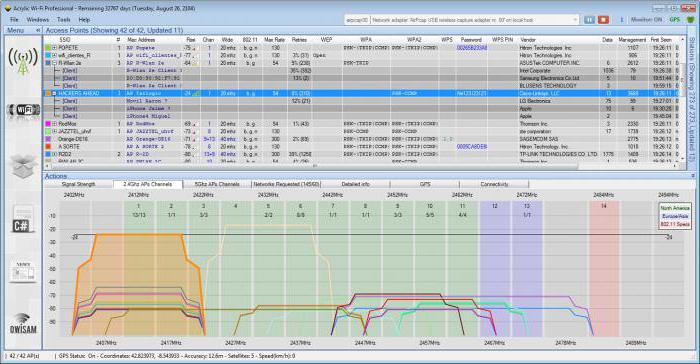

Technologia przechwytywania ruchu sieciowego ma zastosowanie wyłącznie do sieci opartych na protokołach TCP / IP i zaimplementowanych połączeniach za pośrednictwem kart sieciowych Ethernet. Sieci bezprzewodowe mogą być analizowane, ponieważ przecież początkowo jest to połączenie przewodowe z tym systemem (do routera, laptopa rozprowadzającego lub stacjonarnego komputera).

Transmisja danych do sieci nie jest przeprowadzana przez cały blok, ale dzieląc je na standardowe pakiety i segmenty, które po otrzymaniu przez stronę odbierającą łączy się w jedną całość. Program sniffer może monitorować wszystkie możliwe kanały transmisyjne każdego segmentu, a w momencie przesyłania (niezarejestrowanych) niezabezpieczonych pakietów do urządzeń podłączonych do sieci (routery, koncentratory, przełączniki, komputery lub urządzenia przenośne), niezbędne dane są wyodrębniane, które mogą zawierać te same hasła. Tak więc włamanie hasła staje się wspólną techniką biznesową, zwłaszcza jeśli nie jest szyfrowane.

Ale nawet przy użyciu nowoczesnych technologii szyfrowania haseł można je przesyłać wraz z odpowiednim kluczem. Jeśli jest to klucz otwarty, uzyskanie hasła jest łatwe. Jeśli klucz jest również szyfrowany, osoba atakująca może z łatwością zastosować jakiś program odszyfrowywania, co w końcu doprowadzi do pęknięcia danych.

Gdzie jest sniffer sieci?

Zakres stosowania snifferów jest bardzo unikalny. Nie jest konieczne, aby uważać, że dowolny wygodny sniffer w języku rosyjskim jest wyłącznie środkiem hakerów starających się o nieupoważnioną ingerencję w ruch sieciowy w celu uzyskania ważnych informacji.

Z równym powodzeniem sniffers mogą być wykorzystywane przez dostawców, którzy w oparciu o swoje dane analizują ruch użytkowników, zwiększając bezpieczeństwo systemów komputerowych. Chociaż takie urządzenia i zastosowania są nazywane antysisferencjami, w rzeczywistości są to najczęściej spotykane wgłębienia, jakby działały w przeciwnym kierunku.

Oczywiście nikt nie powiadamia użytkowników o takich działaniach od strony dostawcy i nie ma w tym szczególnego znaczenia. Zwykły użytkownik prawdopodobnie nie podejmie żadnych działań zaradczych. A dla dostawcy analiza ruchu jest często bardzo ważna, ponieważ może zapobiegać próbom ingerencji w sieci z zewnątrz, ponieważ analizowanie dostępu do przesyłanych pakietów pozwala na śledzenie nieautoryzowanego dostępu do nich, przynajmniej na podstawie tych samych zewnętrznych adresów IP urządzeń próbujących przechwycić przesyłane segmenty. Jest to jednak najprostszy przykład, ponieważ cała technologia jest znacznie bardziej skomplikowana.

Obecność sniffera

Choć pozostawiamy takie rzeczy jak "sniffer". Co to jest, jest już trochę zrozumiałe, teraz zobaczmy, jakie znaki można ustalić "podsłuch" sniffera.

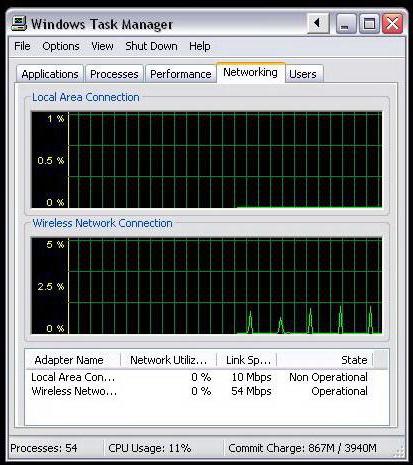

Jeśli wszystko jest w porządku z systemem komputerowym, a połączenie sieciowe lub internetowe działa bez awarii, pierwszą oznaką zakłóceń z zewnątrz jest zmniejszenie szybkości transmisji pakietów, w porównaniu z informacją podaną przez dostawcę. W systemach z systemem Windows użytkownik standardowy może trudno określić szybkość zwykłego użytkownika nawet wtedy, gdy na ikonie połączenia kliknij ikonę stanu sieci. Tutaj podano tylko liczbę wysłanych i odebranych pakietów.

Podobnie wyniki w "Menedżerze zadań" zawierają w pełni informacje niezbędne, poza tym ograniczenie prędkości może wiązać się z ograniczeniami samego zasobu, do którego jest dostęp. Najlepiej używać specjalnych analizatorów narzędzi, które przy okazji działają na zasadzie sniffera. Jedyną rzeczą, na którą musisz zwrócić uwagę, jest to, że tego rodzaju programy po instalacji mogą powodować błędy spowodowane konfliktem z zaporami sieciowymi (wbudowana zapora systemu Windows lub programy innych firm i sprzęt typu "żelazo"). W związku z tym w czasie analizy ekrany ochronne powinny być całkowicie odłączone.

Wnioski

To w rzeczywistości i wszystko, co dotyczy czegoś takiego jak "sniffer". Co do zasady w odniesieniu do hakowania lub narzędzia ochronnego, co do zasady, powinno być jasne. Pozostaje dodać kilka słów o apletach online. Są najczęściej wykorzystywane przez hakerów w celu uzyskania adresu IP ofiary i dostępu do poufnych informacji. Oprócz tego, że taki sniffer online pełni natychmiastową funkcję, adres IP atakującego zmienia się również. Pod tym względem takie aplety są nieco anonimowymi serwerami proxy, które ukrywają prawdziwy adres IP użytkownika. Ze zrozumiałych powodów dane o takich zasobach internetowych nie są podane, ponieważ ingerencja w pracę komputerów innych osób w tych programach, pozornie oficjalnie umieszczona, jest nielegalna i karalna.