Algorytmy szyfrowania danych. Symetryczne algorytmy szyfrowania. Algorytm szyfrowania RSA. Algorytm szyfrowania DES. Wybór algorytmu szyfrowania

W naszym komputerowym wieku ludzkość coraz częściej odmawia przechowywania informacji w formie drukowanej lub odręcznie, woli robić dokumentów elektronicznych. A jeśli przed kradzież papieru lub pergaminu, ale teraz to jest włamanie do informacji elektronicznej. Same jak algorytmy szyfrowania danych są znane od niepamiętnych czasów. Wiele cywilizacji kontynuować szyfrować swoją unikalną wiedzę, dzięki czemu mogą one uzyskać tylko osoba wiedzę. Ale zobaczmy, w jaki sposób jest on wyświetlany na naszym świecie.

Co to jest system szyfrowania danych?

Aby rozpocząć, aby określić, które stanowią system kryptograficzny w ogóle. Ogólnie rzecz biorąc, jest to specjalny algorytm zapisu informacji, które byłyby zrozumiałe tylko do pewnego kręgu osób.

W tym sensie, wszystko obcy widzi, powinien (w zasadzie to jest) wydaje się bezsensowny zbiór znaków. Odczytać sekwencję może tylko ktoś, kto zna zasady ich lokalizacji. W bardzo prosty przykład, można określić algorytm szyfrowania z pisowni wyrazów, na przykład, z powrotem do przodu. Oczywiście, jest to najbardziej prymitywny, można myśleć. To oznacza, że jeśli znasz zasady wjazdu, przywrócić oryginalny tekst nie działa.

Dlaczego to zrobić?

Co to wszystko sprowadza się z prawdopodobnie nie jest konieczne, aby wyjaśnić. Spójrz, co ilość wiedzy pozostawione przez starożytnych cywilizacji, teraz są szyfrowane. Czy starożytni nie chciał nas, aby dowiedzieć się, czy to wszystko zostało zrobione, że człowiek był w stanie z nich korzystać tylko wtedy, gdy pożądany poziom rozwoju – mimo to można się tylko domyślać.

Jednakże, jeśli mówimy o dzisiejszym świecie, bezpieczeństwo informacji stało się jednym z największych problemów. Sędzia dla siebie, ponieważ istnieje wiele dokumentów w archiwach to samo, co niektóre rządy nie chcą stosować, ile tajne projekty jak nowe technologie. Ale to wszystko jest, ogólnie rzecz biorąc, jest głównym celem tzw hakerów, w klasycznym tego słowa znaczeniu.

Przychodzi na myśl tylko jedno zdanie, które stało się klasyczne zasady działania Natana Rotshilda: „Kto jest właścicielem informacji, posiada świat” I dlatego informacje te są niezbędne w celu ochrony przed wzrokiem ciekawskich, tak, że nie użył kogoś dla własnych egoistycznych celów.

Kryptografia: punktem wyjścia

Teraz, przed rozważeniem samą strukturę, która ma żadnego algorytmu szyfrowania, trochę nurkowania w historii, w tych dniach, kiedy nauka była w powijakach.

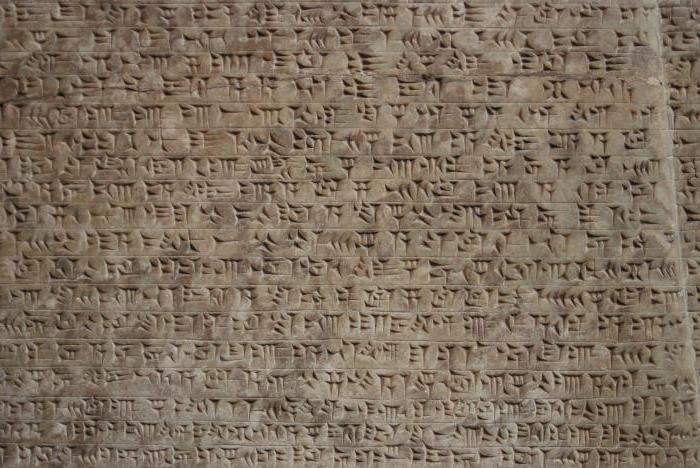

Uważa, że sztuka ukrywania danych aktywnie zaczęła rozwijać się kilka tysięcy lat przed naszą erą. Wyższość jest dobro starożytnych Sumerów, króla Salomona i egipskich kapłanów. Dopiero znacznie później były te same znaki i symbole runiczne podobne. Ale co ciekawe: czasami algorytm szyfrowania tekstu (czyli są skodyfikowane w czasie) było to, że w tym samym starożytnego sumeryjskiego pisma klinowego jeden znak może oznaczać nie tylko jeden list, ale również całe słowo, pojęcie czy nawet sugestii. Z powodu tej interpretacji tych tekstów nawet z nowoczesnych systemów kryptograficznych umożliwiających przywrócenie pierwotnego wyglądu dowolnego tekstu, jest to absolutnie niemożliwe. Mówiąc współczesnym językiem, jest to dość zaawansowana, jak jest teraz wyrażone, symetryczne algorytmy szyfrowania. mieszkają sami.

Współczesny świat: rodzaje algorytmów szyfrowania

Jeśli chodzi o ochronę poufnych danych we współczesnym świecie, powinna ona również mieszkają na dni, kiedy komputery nie były znane ludzkości. Nie wspominając o ile papier został przeniesiony do alchemików, albo samych Templariuszy, starając się ukryć prawdziwe teksty znane im wiedzę, warto pamiętać, że od pojawienia się problemu komunikacyjnego tylko pogorszyła.

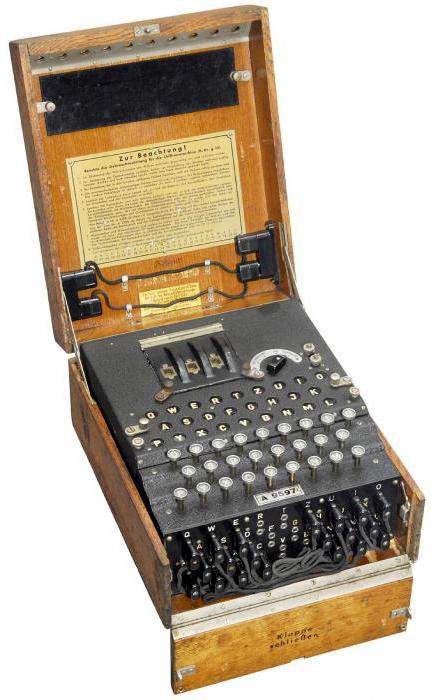

A potem, być może, najbardziej znanym urządzeniem można nazwać niemiecki szyfr maszyna podczas Drugiej świecie zwanym „Enigma”, co w tłumaczeniu na język angielski oznacza „tajemnica”. Ponownie, jest przykładem tego, jak wykorzystywane są symetryczne algorytmy szyfrowania, którego istotą jest to, że shifrovschik i kryptoanalitycy znać klucz (algorytm), pierwotnie stosowane do ukrywania danych.

Dziś taki Kryptosystem stosowany jest wszędzie. Najbardziej uderzającym przykładem mogą być uznane, na przykład, AES256 algorytm szyfrowania, który jest międzynarodowym standardem. Z punktu widzenia terminologii komputerowej, pozwala używać długość klucza 256 bitów. W ogóle, nowoczesne algorytmy szyfrowania są dość zróżnicowane, a dzieli je można z grubsza podzielić na dwie klasy: symetrycznych i asymetrycznych. Są one, w zależności od obszaru docelowego, obecnie używane bardzo szeroko. Wybór algorytmu szyfrowania zależy od zadań oraz sposobu odzyskiwania informacji w jego pierwotnej formie. Ale jaka jest różnica między nimi?

Symetryczne i asymetryczne algorytmy szyfrujące: jaka jest różnica

Teraz zobaczmy, jaki rodzaj fundamentalnej różnicy pomiędzy takimi systemami i zasad, na których opiera się ich stosowanie w praktyce. Jak wynika algorytmy szyfrowania są związane z pojęć geometrycznych symetrii i asymetrii. Co to znaczy teraz i zostanie wyjaśnione.

symetryczny algorytm szyfrowania DES, opracowany w 1977 roku, zakłada istnienie pojedynczego klawisza, który jest podobno znany z dwóch zainteresowanych stron. jest łatwy w użyciu znając klucza, umieścić go w praktyce, aby czytać ten sam bezsensowny zbiór znaków, przenosząc je, że tak powiem, w czytelnej formie.

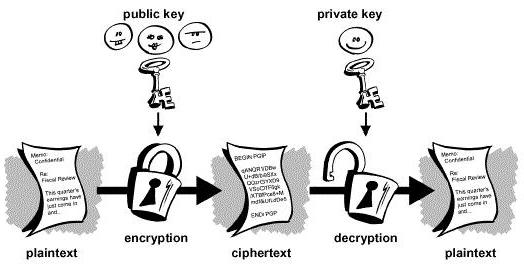

A jakie są asymetryczne algorytmy szyfrowania? Istnieją dwa klucze są stosowane, to jest do kodowania pierwotnego informacje korzysta z jednego do odszyfrowania treści – z drugiej, a to nie jest konieczne, aby być takie same, lub w tym samym czasie były w kodowaniu i dekodowaniu po bokach. Dla każdego z nich tylko jeden. Zatem wysoki stopień zarówno kluczy wykluczone do wnętrza trzeciej ręki. Jednak na podstawie aktualnej sytuacji, wielu hakerów kradzieży tego typu konkretnego problemu i nie są. Kolejna rzecz – aby znaleźć dokładnie klucza (z grubsza rzecz biorąc, hasło), który nadaje się do odszyfrowania danych. Ale opcje mogą nie być tak wiele, że nawet najbardziej nowoczesny komputer przetwarza je przez kilka dziesięcioleci. Jak już wspomniano, żaden z istniejących na świecie systemów komputerowych włamać dostęp do niego i dostać to, co nazywa się „podsłuch” nie może i nie będzie w stanie w ciągu najbliższych dziesięcioleci.

Najbardziej znanymi i powszechnie stosowane algorytmy szyfrowania

Ale z powrotem w komputerowym świecie. Co jest w ofercie podstawowe algorytmy szyfrowania do ochrony informacji na obecnym etapie rozwoju technologii komputerowych i mobilnych?

W większości krajów, de facto standard AES System kryptograficzny oparty na 128-bitowym kluczem. Jednak równolegle z czasem jest stosowany algorytm szyfrowania RSA, które choć związane z szyfrowania przy użyciu klucza publicznego (publiczne) mimo to jest jednym z najbardziej wiarygodne. To, nawiasem mówiąc, udowodnione przez wszystkich wiodących ekspertów, ponieważ sam system zależy nie tylko na szyfrowanie danych, ale także zachowanie integralności informacji. Jak na wczesnym etapie rozwoju, do którego odnosi się algorytm szyfrowania DES, jest beznadziejnie przestarzałe, i próbuje go zastąpić zostały uruchomione w 1997 roku. Został on następnie na jego podstawie, nowy i zaawansowany (Advanced) Encryption Standard (AES pierwszy z 128-bitowym kluczem, a następnie – z kluczem 256-bitowym).

szyfrowanie RSA

Teraz skupiamy się na technologii RSA, która odnosi się do asymetrycznego układu szyfrującego. Załóżmy, że jedna osoba wysyła kolejną informację zaszyfrowaną z tego algorytmu.

Do szyfrowania ma dwa wystarczająco dużej liczby X i Y, są następnie oblicza ich iloczyn Z, jest nazywany modułem. Dalej część obcego wybrany numer A, która spełnia warunek: 1 <a <(X – 1) * (y – 1). Wymagane jest, aby była prosta, to znaczy nie wspólny dzielnik z produktem (X – 1) * (y – 1) jest równa Z. Następnie obliczenie B, ale takie, że (A * B – 1) jest podzielony na ( X – 1) * (y – 1). W tym przykładzie, a – składnik outdoor, B – tajny wykładnik, (Z, A) – klucz publiczny, (Z, B) – tajny klucz.

Co się dzieje, gdy przesyłkę? Nadawca tworzy tekst zaszyfrowany, oznaczony K, z komunikatu początkowego, a następnie M potęgowania modułu mnożenia i Z: K = M ** A * (model Z). Odbiorcą Prostym przykładem jest obliczenie: M = F ** B * (model Z). Z grubsza rzecz biorąc, wszystkie te działania są ograniczone wyłącznie do budowy potęgi. Ta sama zasada działa z opcji tworzenia podpisu cyfrowego, ale równanie tutaj jest bardziej skomplikowana. Aby uniknąć zalania algebry głowy użytkownika, takie materiały nie zostaną dostarczone.

Jeśli chodzi o hacking, algorytm szyfrowania RSA konfrontuje intruza prawie nierozwiązywalne zadanie: obliczyć klucz B. Niniejszy teoretycznie można zrobić przy użyciu dostępnego faktoringu funduszy (rozkład na czynniki początkowe numery X i Y), ale do tej pory nie ma takich środków, dlatego też, sama staje się zadaniem nie takie trudne – nie jest na ogół możliwe.

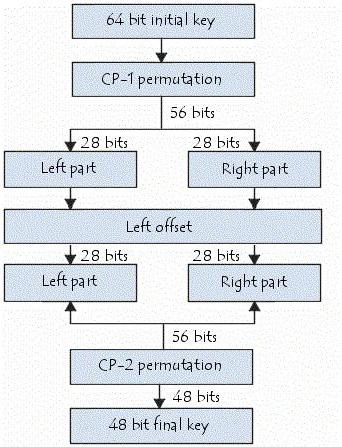

szyfrowanie DES

Tutaj jest inny, mógł bardzo skuteczny algorytm szyfrowania z maksimum 64 bitami blokowania długość (postaci), z których tylko znaczące 56. Jak już wspomniano powyżej, ta technika jest nieaktualne, chociaż trwa wystarczająco długo, jak stosowane w standardowych kryptosystemy Stany Zjednoczone, nawet dla przemysłu obronnego.

Istotą jest to, że szyfrowanie symetryczne zastosowanie do tego rodzaju sekwencji 48 bitów. Kiedy operacja ta jest używana przez 16 cykli próbki w 48 bitowym kluczem. Ale! Wszystkie cykle na zasadzie działania są podobne, więc w tym momencie nie jest obliczenie wymaganego klucza obrotowego. Na przykład, jeden z najpotężniejszych komputerów w Stanach Zjednoczonych wart ponad milion dolarów na „break” szyfrowanie w około trzy i pół godziny. Dla maszyn poniżej rangi faktu, w celu obliczenia nawet sekwencję w maksymalizacji jej manifestacji, to nie trwa dłużej niż 20 godzin.

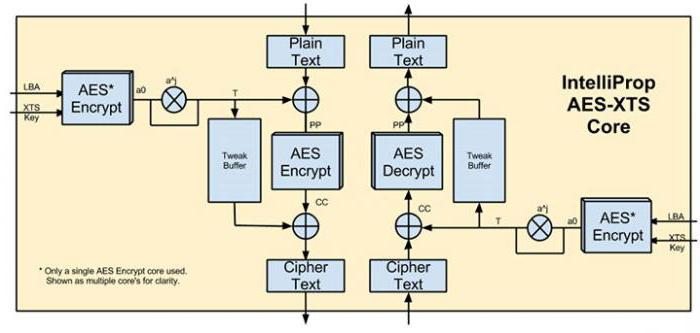

szyfrowanie AES

Wreszcie mamy najczęstszym i sądzono do niedawna systemu niezniszczalny – algorytm szyfrowania AES. Obecnie jest reprezentowana w trzech wersjach – AES128, AES192 oraz AES256. Pierwsza opcja dotyczy więcej, aby zapewnić bezpieczeństwo informacji o urządzeniach mobilnych, a drugi związany na wyższym poziomie. Standardowo system został oficjalnie wprowadzony w 2002 roku i od razu jego obsługa została powiadomiona przez Intel Corporation, która produkuje chipy procesora.

Jego istotą, w przeciwieństwie do innych szyfrowania symetrycznego układu sprowadza się do obliczeniową na podstawie wielomianu reprezentacji kod i obliczeniowych operacji z tablic dwuwymiarowych. Według rządu USA, aby złamać 128-bitową długość klucza dekoder, nawet najbardziej nowoczesny, zajmie około 149 bilionów rok. Błagam różnią się tak kompetentnego źródła. sprzętu komputerowego w ciągu ostatnich stu lat dokonał skoku, współmiernie do postępie geometrycznym, tak że w szczególności nie powinien oszukiwać, tym bardziej więc teraz, jak się okazuje, nie są szyfrowanie i bardziej gwałtownie niż te, że Stany Zjednoczone ogłosiły całkowicie odporne na pękanie.

Problemy z wirusami i odszyfrowywanie

Oczywiście, mówimy o wirusach. Ostatnio było dość specyficzne wirusy, ransomware, które szyfruje cały dysk twardy i partycji logicznych na komputerze zainfekowanym, a następnie ofiara otrzymuje list z powiadomieniem, że wszystkie pliki są szyfrowane i odszyfrować je można określić tylko władzę po banku płatności.

W tym przypadku, co jest najważniejsze, to jest wskazane, że system AES1024 szyfrowanie danych, czyli długość klucza zastosowano cztery razy większy obecnie istniejącego AES256, wiele opcji, szukając odpowiedniego dekodera po prostu zwiększa ogromnie.

A sądząc z wypowiedzi amerykańskiego rządu na czas dostępny do odszyfrowania długość klucza 128 bitów, to co na temat czasu zajmie znalezienie rozwiązania dla przypadku klucza i jego warianty długości 1024 bit? To było wtedy, że Stany Zjednoczone i przebili. Ponieważ wierzyli, że ich system komputerowy kryptografia jest doskonały. Niestety, nie było niektórzy eksperci (podobno, byłego Związku Radzieckiego), która przekracza „niewzruszone” American postulaty we wszystkich aspektach.

Z tym wszystkim, nawet czołowi twórcy oprogramowania antywirusowego, w tym „Kaspersky Lab”, ekspertów, którzy stworzyli „Doctor Web”, korporacja ESET i wiele innych światowych liderów po prostu wzruszają ramionami, jak mówią, do dekodowania takiego algorytmu jest to po prostu nie ma pieniędzy, ale nic nie mówi na ten temat że za mało czasu. Oczywiście, gdy skontaktować się z działem obsługi klienta oferowanej wysłać zaszyfrowanego pliku, a jeśli tak, to pożądane jest oryginalny – w formie, w jakiej był przed szyfrowaniem. Niestety, nawet analiza porównawcza nie przyniosła wymierne rezultaty.

Świat, który nie wiemy

Co mogę powiedzieć, jeśli patrzymy na przyszłość, nie będąc w stanie rozszyfrować przeszłość. Jeśli spojrzeć na świat naszego tysiąclecia, widzimy, że ten sam cesarz rzymski Gajusz Yuliy Tsezar w niektórych swoich pismach wykorzystywane algorytmy szyfrowania symetrycznego. Cóż, jeśli spojrzeć na Leonardo da Vinci, więc nie wszystko jest jakoś na siebie ze świadomością, że w dziedzinie kryptografii, człowiek, którego życie jest pokryta rodzaju zasłoną tajemnicy, przekroczyła swoją nowoczesność wieków.

Do tej pory wiele osób nie dają resztę do tak zwanego „Mona Lisa Smile”, w którym istnieje coś atrakcyjne, że współczesny człowiek nie jest w stanie zrozumieć. Nawiasem mówiąc, na zdjęciu w odniesieniu do niektórych znaków (w oku sukienki, itd. D.) ostatnio stwierdzono, że wyraźnie pokazują, że wszystko to zawiera jakąś zaszyfrowaną wielki geniusz informacji dzisiaj, niestety, do nas nie. Ale my nawet nie wspomniano różne rodzaje struktur wielkoskalowych, które były w stanie włączyć zrozumienie fizyki czasu.

Oczywiście, niektóre umysły są pochylone tylko z faktu, że w większości przypadków został wykorzystany tak zwany „złoty punkt”, jednak i ona nie daje klucz do całej tej ogromnej zasób wiedzy, który wierzył lub nie rozumieją, lub utracone na zawsze. Najwyraźniej kryptografii pozostaje do zrobienia niesamowite dużo pracy, aby zrozumieć, że nowoczesne algorytmy szyfrowania często nie chodzą do dowolnego stosunku do czasu pracy starożytnych cywilizacji. Ponadto, jeśli dziś nie są ogólnie przyjęte zasady bezpieczeństwa informacji, te, które były używane w czasach starożytnych, niestety, jesteśmy całkowicie niedostępny i niezrozumiały.

I jeszcze jedno. Istnieje niepisana przekonanie, że większość starożytnych tekstów nie może być tłumaczone ponieważ kluczem do rozszyfrowania ich ściśle strzeżoną tajemnicą społeczeństw jak masoni, Iluminaci, i tak dalej. D. Nawet templariusze nie zostawili swój ślad tutaj. Co możemy powiedzieć o tym, co pozostaje całkowicie niedostępne biblioteka Watykanie? Nie przechowywać najważniejsze wskazówki do dawnych czasach? Wielu ekspertów są nachylone do tej wersji jest przekonanie, że Watykan celowo zatajając te informacje od opinii publicznej. Podobnie jak to, czy nie, nikt nie wie. Ale jedno jest pewne – starożytnego systemu kryptografii w niczym nie ustępował (a może przekroczony) stosowane w dzisiejszym świecie komputerowym.

Zamiast epilogu

Wreszcie należy stwierdzić, że nie zostały uwzględnione, nie wszystkie aspekty obecnych systemów i technik kryptograficznych, z których korzystają. Faktem jest, że w większości przypadków będą musiały prowadzić skomplikowanych formuł matematycznych i obecnych obliczeń, z których większość użytkowników po prostu przejść zawrót głowy. Wystarczy spojrzeć na przykład opisu algorytmu RSA, aby uświadomić sobie, że wszystko będzie wyglądać o wiele bardziej skomplikowana.

Najważniejsze – aby zrozumieć i pojąć, że tak powiem, w samym sercu sprawy. Dobrze, jeśli mówimy o tym, co to nowoczesne systemy, oferując do przechowywania informacji poufnych w sposób, który jest dostępny dla ograniczonej liczby użytkowników, nie ma wielkiego wyboru. Chociaż istnieje wiele systemów kryptograficznych, te same algorytmy RSA i DES są wyraźnie tracąc AES specyfikę. Jednak większość nowoczesnych aplikacji przeznaczonych dla dość różniące się między systemami operacyjnymi, stosowanie jest AES (oczywiście w zależności od zastosowania i urządzenia). Ale tu jest „nieuprawnione” ewolucja tego kryptosystemu, delikatnie mówiąc, wielu, zwłaszcza jej założyciele, wstrząśnięty. Ale ogólnie rzecz biorąc, w oparciu o fakt, że nie ma dzisiaj, wielu użytkowników nie będzie trudne do zrozumienia, co kryptograficzny system szyfrowania danych, dlaczego są one potrzebne i jak one działają.