bezpieczeństwo przechowywania IMAP

Z rozprzestrzenianiem technologii informatycznych staje się ważną kwestią bezpieczeństwa. I musimy działać za pośrednictwem różnych aspektów oraz w odniesieniu do różnych sytuacji. Oto, na przykład, bezpieczeństwo IMAP – co to jest? Jak niezawodny jest Internet Message Access Protocol? Który ma przewagę, co rozwija się, jakie są różne wersje i mechanizm działa – to krótka opowieść o treści artykułu, z którym jesteś teraz podręczny.

Co to jest IMAP?

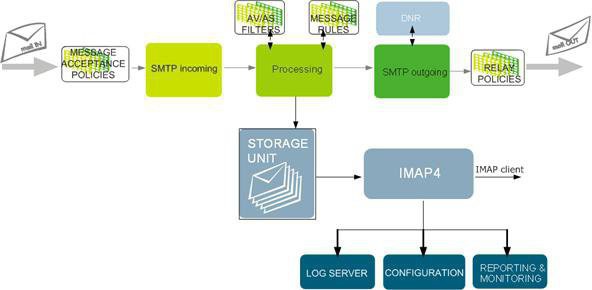

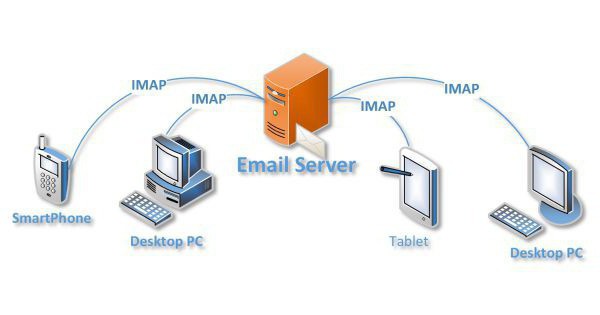

bezpieczeństwo korespondencja jest ważne ze względu na fakt, że może on zawierać cenne informacje. Protokół ten jest wykorzystywany w warstwie aplikacji, aby zapewnić dostęp do danych e-mail tylko do tych osób, które powinny je otrzymywać. Został on opracowany w oparciu o protokół TCP i wykorzystuje dla swoich potrzeb 143 portowych. IMAP pozwala użytkownikowi pracować Mail, który znajduje się w jakimś centralnym serwerze. Program, który używa tego protokołu, wykonuje niezbędne działania, aby stworzyć wrażenie, że cała korespondencja jest na komputerze użytkownika. Wysoki wolumen przesyłek specjalnym serwerze IMAP może być używany. Manipulacja liter nie wymaga stałego transfer plików do odbiorcy, w którym znajdują się treści. Ale nie jest to jedyny protokół, który jest używany w usługach pocztowych. Na przykład, aby wysłać wiadomość use SMTP, jako zespół wysłał do bezpieczeństwa IMAP nie może w pełni zagwarantować. Znane są luki.

bezpieczeństwo korespondencja jest ważne ze względu na fakt, że może on zawierać cenne informacje. Protokół ten jest wykorzystywany w warstwie aplikacji, aby zapewnić dostęp do danych e-mail tylko do tych osób, które powinny je otrzymywać. Został on opracowany w oparciu o protokół TCP i wykorzystuje dla swoich potrzeb 143 portowych. IMAP pozwala użytkownikowi pracować Mail, który znajduje się w jakimś centralnym serwerze. Program, który używa tego protokołu, wykonuje niezbędne działania, aby stworzyć wrażenie, że cała korespondencja jest na komputerze użytkownika. Wysoki wolumen przesyłek specjalnym serwerze IMAP może być używany. Manipulacja liter nie wymaga stałego transfer plików do odbiorcy, w którym znajdują się treści. Ale nie jest to jedyny protokół, który jest używany w usługach pocztowych. Na przykład, aby wysłać wiadomość use SMTP, jako zespół wysłał do bezpieczeństwa IMAP nie może w pełni zagwarantować. Znane są luki.

Dlaczego protokół IMAP został opracowany?

Został on opracowany jako alternatywa dla POP3. To wszystko zaczęło się z powodu niedostatków tego ostatniego. Tak, to nie ma zdolności do zarządzania, przenosić i przechowywać wiadomości na serwerze. To z tego powodu, a protokół IMAP został opracowany, który oferuje możliwość odbierania e-maili w różnych miejscach poprzez przechowywanie danych na zdalnym serwerze.

Został on opracowany jako alternatywa dla POP3. To wszystko zaczęło się z powodu niedostatków tego ostatniego. Tak, to nie ma zdolności do zarządzania, przenosić i przechowywać wiadomości na serwerze. To z tego powodu, a protokół IMAP został opracowany, który oferuje możliwość odbierania e-maili w różnych miejscach poprzez przechowywanie danych na zdalnym serwerze.

Przewaga nad POP3

Dlaczego protokół ten został wykorzystany? Fakt, że oferty IMAP e-mail, oprócz wyżej wymienionych, jeszcze szereg zalet:

- Nie należy odłączać do aktywnego interfejsu użytkownika.

- Wiadomości są pobierane tylko wtedy, gdy istnieją odpowiednie wymagania od klienta.

- Może jednoczesny dostęp kilku osób, każda z nich będzie w stanie śledzić wszystkich zmian.

- Klient może tworzyć, modyfikować i usuwać nazwy pól, a przenoszenie wiadomości między nimi. Ponadto, jeśli masz wewnętrzny IMAP 4 listy kontroli dostępu, można zmienić uprawnienia.

- Możesz śledzić status wiadomości (został przeczytany, usunięta została wysłana odpowiedź, etc.). Szczegóły takich działań są nazywane flagi i są przechowywane na serwerach.

- Znajdź wiadomości są zawsze wykonywane na serwerze i istnieje wyraźna mechanizm ekspansji.

Komunikaty i ich atrybuty

IMAP zapewnia bezpieczeństwo pracy wyłącznie z komunikatorów, a za nimi nie trzeba żadnych pakietów ze specjalnymi nagłówkami. Każdy z nich ma swoje własne cechy. Mogą one być określone indywidualnie lub wspólnie z innymi osobami. W chwili obecnej istnieje sześć wersje protokołu IMAP, ale prawie zawsze tylko ostatni z nich.

IMAP zapewnia bezpieczeństwo pracy wyłącznie z komunikatorów, a za nimi nie trzeba żadnych pakietów ze specjalnymi nagłówkami. Każdy z nich ma swoje własne cechy. Mogą one być określone indywidualnie lub wspólnie z innymi osobami. W chwili obecnej istnieje sześć wersje protokołu IMAP, ale prawie zawsze tylko ostatni z nich.

UID

Każda wiadomość otrzyma kod 32-bitowy. Do tego dochodzi unikalny identyfikator. Razem tworzą one sekwencji 64-bitowej, który jest wymagany w celu określenia komunikat. To bezpieczeństwo IMAP. Im później okazało, tym ważniejsze jest UID. Parametr ten jest używany jako kod odpowiedzi po wybraniu skrzynki pocztowej. On nie zmienia się podczas sesji lub między nimi. Jeżeli warunki techniczne wymagają edycji tego parametru, UID musi być większa niż wcześniej. Wykorzystywane do transmisji danych jest sam port IMAP.

Numer seryjny komunikatu

Zaczyna się z jednym. Liczba każdej kolejnej wiadomości jest zwiększana o 1, w porównaniu do poprzednich. Ważną różnicą ze skrzynki pocztowej, która może go zmienić w trakcie połączenia sesji: na przykład, gdy całkowicie usuwając maile.

Zaczyna się z jednym. Liczba każdej kolejnej wiadomości jest zwiększana o 1, w porównaniu do poprzednich. Ważną różnicą ze skrzynki pocztowej, która może go zmienić w trakcie połączenia sesji: na przykład, gdy całkowicie usuwając maile.

flagi Wiadomości

Atrybut ten pojawia się na liście, w którym nie są zerowe lub więcej nazw żetony, które są skorelowane z podstawowymi informacjami. IMAP 4.1 dwa rodzaje flag zostały wprowadzone. Mogą one pracować tymczasowo (w trakcie sesji), lub na stałe. System nazywa się flaga, nazwa, która jest zdefiniowana w specyfikacji protokołu. Muszą zacząć wszystko . Obecnie nie ma takich flagi systemowe zostały zidentyfikowane:

Atrybut ten pojawia się na liście, w którym nie są zerowe lub więcej nazw żetony, które są skorelowane z podstawowymi informacjami. IMAP 4.1 dwa rodzaje flag zostały wprowadzone. Mogą one pracować tymczasowo (w trakcie sesji), lub na stałe. System nazywa się flaga, nazwa, która jest zdefiniowana w specyfikacji protokołu. Muszą zacząć wszystko . Obecnie nie ma takich flagi systemowe zostały zidentyfikowane:

- Widziany – wiadomość czytać;

- Odpowiedział – wysłać odpowiedź;

- Recent – komunikat pojawił się w trakcie bieżącej sesji;

- Robocza – oznaczono jako projekt;

- Oznaczony – użytkownik oznaczył wiadomość jako ważną;

- Usunięte – zdalne.

Data i czas wewnętrzny wiadomości

Jak określić, jakie wartości muszą być w tych parametrów? Jeśli wiadomość jest dostarczana za pomocą protokołu SMTP, należy wziąć czas i datę ostatecznego przeznaczenia. Jeśli użyć polecenia kopiowania, parametry używane przez nadawcę. Można ustawić, a czas i data – do tego użyć append polecenia.

Serwer i klient rozmowa

Podczas korzystania z komunikacji IMAP występuje na ustanowienie zasady klient-serwer. Tak, przede wszystkim sam wysyła polecenia, a drugi wysyła żądane dane, a także informacje na temat realizacji wniosku. Wszystkie wiadomości mają postać ciągu znaków, który kończy ze szczególnym sekwencji. Wykonanie wszystkich procedur zaczyna poprzez zespołów klienckich. Uznają dzięki specjalnym identyfikatorem prefiksu (który działa jako krótki ciąg znaków alfanumerycznych), który nazywany jest etykieta. Każdy zespół ma swój własny unikalny numer.

Podczas korzystania z komunikacji IMAP występuje na ustanowienie zasady klient-serwer. Tak, przede wszystkim sam wysyła polecenia, a drugi wysyła żądane dane, a także informacje na temat realizacji wniosku. Wszystkie wiadomości mają postać ciągu znaków, który kończy ze szczególnym sekwencji. Wykonanie wszystkich procedur zaczyna poprzez zespołów klienckich. Uznają dzięki specjalnym identyfikatorem prefiksu (który działa jako krótki ciąg znaków alfanumerycznych), który nazywany jest etykieta. Każdy zespół ma swój własny unikalny numer.

Może dwa przypadki, w których dane przesyłane przez klienta, nie są kompletne. Pierwszy – argument jest zaopatrzony w kod, który uprzednio ustaloną liczbę oktetów, które są w Troc. Po drugie – wymaga odpowiedzi z serwera. W obu przypadkach klient otrzymuje wniosek o kontynuacji zespołu, który niekoniecznie zaczyna się ten znak jako +. W przypadku otrzymania pewnego rodzaju transferu musi zostać zakończona do danych, w przeciwnym razie będzie to możliwe, aby rozpocząć nowy proces. Odczyt, analizę parametrów wyboru i transferu danych serwera protokołu wykonywane przez odbiornik. Podczas przetwarzania polecenia jest zakończony, klient zostanie wysłana odpowiedź do niniejszego zawiadomienia. Informacje, które nie wskazują na zakończenie instrukcji dostarczonych wraz z prefiksem *. Nazywa się to bez znaczników odpowiedzi. Praktyka wysyłania serwerów danych w odpowiedzi na życzenie klienta lub z własnej inicjatywy. Ich format jest niezależna od powodu, dla którego zostały wysłane.

A co można powiedzieć o popularnych usług, takich jak Gmail? Ustawienia IMAP zwykli użytkownicy nie są dostępne, ale można dokonać wysyłając do nas za pośrednictwem specjalnego klienta. Ale to jest czysto po prostu pójść na piśmie.

I to, co jest rzeczywiście konieczne odpowiedź? Mówią o powodzeniu / niepowodzeniu informacji. Odpowiedź jest zawsze, że tej samej etykiecie, że klient korzystał z zespołem, który uruchomił proces. Dlatego możliwe jest przesyłanie danych wielowątkowość, a oni nie będą mylone ze sobą. trzy rodzaje odpowiedzi z serwera został zaprojektowany w celu wyjaśnienia sytuacji:

- Pomyślne wykonanie.

- Fail.

- Błąd protokołu IMAP (występuje wówczas, gdy nieznana komenda jest stosowana lub serwer do uznania, że istnieje problem ze składnią).

cechą jest to, że klient zawsze musi być przygotowany do obsługi żadnej odpowiedzi, która przychodzi do niego. Te muszą być napisane w taki sposób, aby klient był w stanie wykorzystać je bezpośrednio, wysyłając wyszukiwań serwerów niepotrzebnie. Zobacz jak można w Gmailu. Ustawienia IMAP mogą być edytowane lub zmienione ze względu na klientów pocztowych z szeroką funkcjonalnością.

wniosek

Ten protokół zabezpieczeń może znacznie poprawić wiarygodność danych, a to może zapewnić znaczną pewność, że osoba trzecia nie będzie w stanie uzyskać dostęp do informacji. Ale to nie znaczy, że ktoś inny nie może czytać list. Potencjalnie narażone pozostaje serwer, a użytkownik może z powodu niskiej świadomości dotyczącej oszustw sztuczek osobiście dać im wszystkie informacje niezbędne do dostępu do poczty.

Ten protokół zabezpieczeń może znacznie poprawić wiarygodność danych, a to może zapewnić znaczną pewność, że osoba trzecia nie będzie w stanie uzyskać dostęp do informacji. Ale to nie znaczy, że ktoś inny nie może czytać list. Potencjalnie narażone pozostaje serwer, a użytkownik może z powodu niskiej świadomości dotyczącej oszustw sztuczek osobiście dać im wszystkie informacje niezbędne do dostępu do poczty.