Wirusy polimorficzne – co to jest i jak sobie z nimi radzić?

Wszyscy słyszeli o niebezpieczeństwach złośliwego oprogramowania, zwłaszcza w sieci. Specjalny program do ochrony przed różnymi zagrożeniami są dobre pieniądze, ale czy jest jakiś sens w tych kosztów? Rozważmy najczęstsze rodzaje nośników infekcji, zwłaszcza najbardziej niebezpieczne z nich – wirusów polimorficznych.

Znaczenie zakażenia

Przez analogię z medycyny, systemów komputerowych uznawanych jako odrębne „organizmy”, które są w stanie odebrać „zakażenie” podczas interakcji ze środowiskiem cyfrowym: z Internetu lub poprzez zastosowanie wymiennych nośników niesprawdzonych. Stąd nazwa większości szkodliwych programów – wirusy. Na początku jego pojawienie się wirusów polimorficznych były zabawy dla ekspertów, coś sprawdzian ich umiejętności, a także testowanie niektórych systemów ochrony systemów komputerowych i zasobów sieciowych. Teraz hakerów odprężyć przeniósł się otwarcie działalności przestępczej, a wszystko z powodu globalizacji systemów bankowych cyfrowych, które zapewniają dostęp do e-portfele praktycznie z dowolnego miejsca na świecie. Sama informacja, do której teraz również polować twórców wirusów, jest teraz bardziej dostępne, a jego wartość wzrosła do dziesiątki i setki razy w porównaniu do czasów sprzed cyfrowych.

Opis i historia występowania

Wirusy polimorficzne, jak sama nazwa wskazuje, są w stanie zmienić swój własny kod podczas tworzenia kopii. Tak więc, wirus potomstwo może nie być określone środki przeciwwirusowe jedną maskę i okazało się, że cały prostego pętli. Pierwszy wirus zmienić własną technologię kod został wydany w 1990 roku pod nazwą kameleon. Poważny rozwój technologii tworzenia wirusów była trochę później wraz z nadejściem generatory kodów polimorficznych, z których jeden jest o nazwie Trident polimorficzny silnik był rozprowadzany ze szczegółowymi instrukcjami w archiwach BBS. Z biegiem czasu technologia polimorfizmu nie przeszła żadnych poważnych zmian, ale istnieją inne sposoby ukrywania złośliwego działania.

rozprzestrzenianie się wirusów

Oprócz popularne wśród spamerów i twórców wirusów systemów e-mail, zmutowane wirusy mogą dostać się do komputera wraz z pobranych plików, za pomocą zainfekowanych zasobów Internetu za pomocą specjalnego linku. Do zakażenia może wykorzystać zainfekowane duplikaty znanych witrynach. nośników wymiennych, funkcję typowo nadpisać też może stać się źródłem zakażenia, gdyż mogą one zawierać zainfekowane pliki, które użytkownik jest w stanie uruchomić się. Różne wnioski instalatorów tymczasowo wyłączyć oprogramowanie antywirusowe powinno być sygnałem dla użytkownika, co najmniej do głębokiego testu plików wykonywalnych. Automatyczna dystrybucja wirusów jest możliwe w przypadku wykrycia intruzów minusy systemy zabezpieczające takie implementacje programowe są zwykle na celu poszczególnych rodzajów sieci i systemów operacyjnych. Popularyzacja oprogramowania biurowego przyciągają również uwagę atakujących, w wyniku specjalnych zainfekowanych makr. Te programy wirusowe mają poważną wadę, że są „przywiązane” do typu pliku, makro-wirusy od słowa akt nie może wchodzić w interakcje z arkusza kalkulacyjnego Excel.

rodzaje polimorfizmu

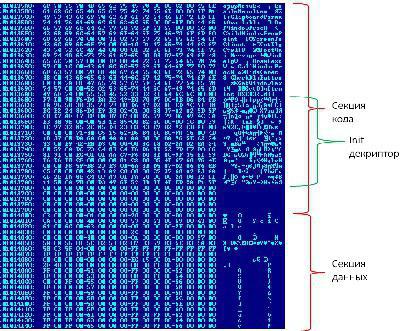

Polimorficzne struktura podzielona na złożoność algorytmów kilka grup. Oligomorfnye – bardzo proste – użyć stałej zaszyfrować swój własny kod, więc nawet lekki program antywirusowy jest w stanie obliczyć i neutralizują je. To jest po kodach z kilku instrukcji do szyfrowania i wykorzystania kodu „pusta”, aby wykryć taki program antywirusowe powinny być w stanie przesiać przez zespół śmieci.

Wirusy stosujące zmienić własną strukturę bez utraty funkcjonalności, jak również innych technik kryptograficznych realizującego niskiego poziomu, już stanowią poważne wyzwanie dla wykrywania przeciwwirusowego. Nieuleczalne wirusy polimorficzne, składający się z bloków programowych może wprowadzić część kodu w różnych miejscach zainfekowanego pliku. W rzeczywistości, ten wirus nie jest niezbędne do korzystania z „pustą” kod, który jest używany jako kod wykonywalny zainfekowanych plików. Na szczęście użytkownicy i twórcy oprogramowania antywirusowego pisanie tych wirusów wymaga poważnego znajomość asemblera i jest dostępna tylko dla programistów bardzo wysoki poziom.

Cele, cele i zasady działania

Kod wirusowy jako część robaka sieciowego może stanowić poważne zagrożenie, ponieważ, oprócz prędkości propagacji, dostarcza danych na temat szkodliwych skutków zanieczyszczenia i plików systemowych. polimorf Head-wirus w składzie robaków lub podstawie ich kodu ułatwia ominięcie zabezpieczeń komputera. wirusy cele mogą być bardzo różne, od prostych kradzieży do całkowitego niszczenia danych zapisanych na trwałym nośniku, jak również zakłócenia systemów operacyjnych i ich kompletnej destabilizacji. Niektóre programy wirusowe są w stanie przekazać kontrolę nad atakami komputerowymi do jawnej lub ukrytej wyzwalania innych prog Ramm, podłącz do zasobów sieciowych lub wypłacona do łatwego transferu plików. Inne są w stanie płynnie „na żywo” w pamięci i kontrolować aktualny proces uruchamiania aplikacji w poszukiwaniu odpowiednie pliki do infekowania lub utworzyć ingerencji użytkownika.

metody ochrony

Instalacja antywirusowe jest koniecznością dla każdego komputera podłączonego do sieci, co system operacyjny nie może chronić się przed złośliwym oprogramowaniem, ale najbardziej proste. Terminowe uaktualnianie baz danych i systematyczne skanowanie plików, oprócz stałego systemu monitorowania, pomoże także rozpoznać infekcję i wyeliminować źródła. Podczas korzystania starszych lub wolniejszych komputerach dziś może być łatwe do zainstalowania oprogramowania antywirusowego, który używa chmurze bazy wirusów. Wybór takich programów jest bardzo szeroki, a wszystkie one są skuteczne w różnym stopniu, z ceną oprogramowania antywirusowego nie zawsze mówi o jego wysokiej niezawodności. Plusem płatne programy – obecność aktywnej obsługi klienta i częste aktualizacje baz wirusów, jednak niektóre czas wolny analogi są również reagować na pojawienie się nowych sygnatur wirusów w sieci.