System kontroli dostępu jest … System kontroli dostępu

System kontroli dostępu (ACS) jest niezastąpionym elementem zintegrowanego systemu zabezpieczeń i integralną częścią nowoczesnego biura, takiego jak elektroniczny system zarządzania dokumentami lub system klimatyzacji.

Jest to całkowicie uzasadnione, ponieważ pozwala kontrolować osoby przychodzące i wychodzące, które skutecznie chronią obiekt przed wpadaniem do jego terytorium niepożądanych osób. Pozwala to na odróżnienie ruchu odwiedzających i pracowników od odpowiedzialnych pomieszczeń przedsiębiorstwa.

Jest to całkowicie uzasadnione, ponieważ pozwala kontrolować osoby przychodzące i wychodzące, które skutecznie chronią obiekt przed wpadaniem do jego terytorium niepożądanych osób. Pozwala to na odróżnienie ruchu odwiedzających i pracowników od odpowiedzialnych pomieszczeń przedsiębiorstwa.

Często jest ono zintegrowane ze wspólnym systemem zabezpieczeń i współdziała z nadzorem wideo lub alarmami włamań. Zaawansowany system ACS posiada także system nagrywania godzin pracy. Pozwala to kontrolować czas przybycia pracowników i ich opiekę. Co nie może, ale zwiększyć dyscypliny w przedsiębiorstwie.

Główne elementy systemu kontroli dostępu

Producenci, produkując sprzęt ACS, to świetnie. Jednak podstawowe jego elementy są niezmienione: kontroler kontrolny, czytnik identyfikatorów i osobiste identyfikatory, urządzenie blokujące i urządzenie negocjujące.

Osobisty identyfikator (karta, różne żetony, uroki)

Jest przekazywana każdemu pracownikowi i służy jako przełom, który może dostać się na terytorium przedsiębiorstwa. Każda karta zawiera unikatowy kod, który jest wyodrębniany, gdy styka się z czytelnikiem. Następnie osobisty kod jest analizowany przez kontroler ACS. A jeśli spełnia kryteria dopuszczenia, sygnał automatyczny przechodzi do urządzenia blokującego, drzwi się otwierają, bariera jest podnoszona, obrotnica jest odblokowana. Protokoły komunikacyjne identyfikatora osobistego i czytelnika mogą się różnić, a organizacja projektująca musi wziąć to pod uwagę. W Rosji rozpowszechniły się protokoły Mifare, Em-marine.

Jest przekazywana każdemu pracownikowi i służy jako przełom, który może dostać się na terytorium przedsiębiorstwa. Każda karta zawiera unikatowy kod, który jest wyodrębniany, gdy styka się z czytelnikiem. Następnie osobisty kod jest analizowany przez kontroler ACS. A jeśli spełnia kryteria dopuszczenia, sygnał automatyczny przechodzi do urządzenia blokującego, drzwi się otwierają, bariera jest podnoszona, obrotnica jest odblokowana. Protokoły komunikacyjne identyfikatora osobistego i czytelnika mogą się różnić, a organizacja projektująca musi wziąć to pod uwagę. W Rosji rozpowszechniły się protokoły Mifare, Em-marine.

Czytelnik

Odpowiedzialny za wyodrębnianie informacji z przewoźnika kodów i przesyłanie ich do kontrolera. Wybór czytelnika, oprócz parametrów technicznych, zależy również od wnętrza pomieszczenia, w którym będzie wykonywana instalacja.

Kontroler

Głównym elementem ACS. Jest to składnik, którego działanie i niezawodność będą miały znaczący wpływ na całą dalszą eksploatację systemu. Jeśli zadaniem jest znalezienie kontrolera, który nie działa w połączeniu z komputerem, należy zwrócić uwagę na takie cechy:

Głównym elementem ACS. Jest to składnik, którego działanie i niezawodność będą miały znaczący wpływ na całą dalszą eksploatację systemu. Jeśli zadaniem jest znalezienie kontrolera, który nie działa w połączeniu z komputerem, należy zwrócić uwagę na takie cechy:

- Liczba zdarzeń regulowanych.

- Obecność wewnętrznych zegarów.

- Maksymalna liczba użytkowników.

- Wsparcie dla reguł programowalnych itp.

Pasujące urządzenie

Łączy kontroler (lub kilka) z serwerem lub komputerem biurowym. Czasami urządzenie jest wbudowane w kontroler dostępu.

Zablokuj urządzenie

Zamki elektromagnetyczne i elektromechaniczne, turnikety, bariery, zamki, furtki. Wybór urządzenia do blokowania opiera się na specyficznych wymaganiach i naturze obiektu.

Zasada ACS

Ten system ma różne konfiguracje. Najprostszy jest przeznaczony dla jednego drzwi wejściowych, a poważne osoby mogą kontrolować dostęp do banków, fabryk i dużych przedsiębiorstw. Regularny interkom jest przykładem prostego ACS.

Ten system ma różne konfiguracje. Najprostszy jest przeznaczony dla jednego drzwi wejściowych, a poważne osoby mogą kontrolować dostęp do banków, fabryk i dużych przedsiębiorstw. Regularny interkom jest przykładem prostego ACS.

Kontrola dostępu jest przeprowadzana na tej zasadzie. Przy wejściu do budynku, przy wejściu do zamkniętych pomieszczeń, znajduje się urządzenie sterujące dostępem do drzwi biurowych: blokada elektromagnetyczna, obrotnica lub inny i czytelnik. Urządzenia te są podłączone do kontrolera. Otrzymuje i przetwarza informacje otrzymane od osobistych identyfikatorów i zarządza urządzeniami wykonawczymi.

Każdy pracownik ma osobisty identyfikator, czyli bezstykową kartę dostępu lub inny typ. Aby wejść na terytorium przedsiębiorstwa, pracownik musi przynieść swoją kartę do czytelnika, a następnie przekaże kod w opisanym wcześniej łańcuchu. Kontroler może być zaprogramowany do dostępu w pewnych przedziałach czasowych (od 8.00 do 17.00) lub do upuszczenia pracowników do wyznaczonych pomieszczeń. Może również podłączyć czujniki bezpieczeństwa.

Wszystkie zdarzenia dotyczące ruchu przez punkty kontrolne są zapisywane w pamięci ACS. Pozwoli to nam dalej wykorzystać te dane do analizy wykorzystania czasu pracy pracowników i otrzymywania sprawozdań dotyczących dyscypliny pracy. Takie informacje pomogą również w oficjalnych dochodzeniach.

Wszystkie zdarzenia dotyczące ruchu przez punkty kontrolne są zapisywane w pamięci ACS. Pozwoli to nam dalej wykorzystać te dane do analizy wykorzystania czasu pracy pracowników i otrzymywania sprawozdań dotyczących dyscypliny pracy. Takie informacje pomogą również w oficjalnych dochodzeniach.

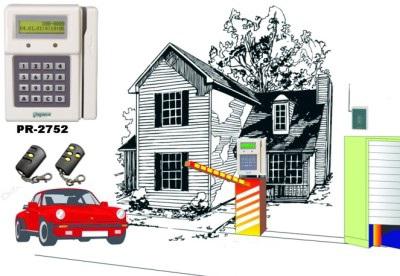

Instalacja systemu kontroli dostępu pomoże kontrolować przychodzące pojazdy. W takim przypadku kierowca powinien okazać swój osobisty identyfikator przy wejściu, aby otworzyć barierę.

Rodzaje systemów kontroli dostępu

Warunkowo można je podzielić na autonomiczne systemy i sieci.

Autonomiczne są idealne dla małych biur i małych budynków. Nie są podłączone do komputera, a sterowanie odbywa się za pomocą kart głównych lub zworek na samym kontrolerze. W dużych i średnich obiektach chronionych ten typ ACS jest rzadko stosowany. Wyjątkiem jest kontrola nad odległymi lokalami lub jako system kopii zapasowych. Niezależny system ACS jest zainstalowany na centralnych drzwiach i / lub na wyjściach awaryjnych.

Przy wprowadzaniu takiego systemu drzwi o pojemności około tysiąca osób wyposażone są w blokadę kodu lub czytnik, może bramę lub barierę. W skromnym biurze z pojedynczymi drzwiami wszystko może być ograniczone do autonomicznego sterownika podłączonego do elektromechanicznego (elektromagnetycznego) zamka i połączonego z czytnikiem

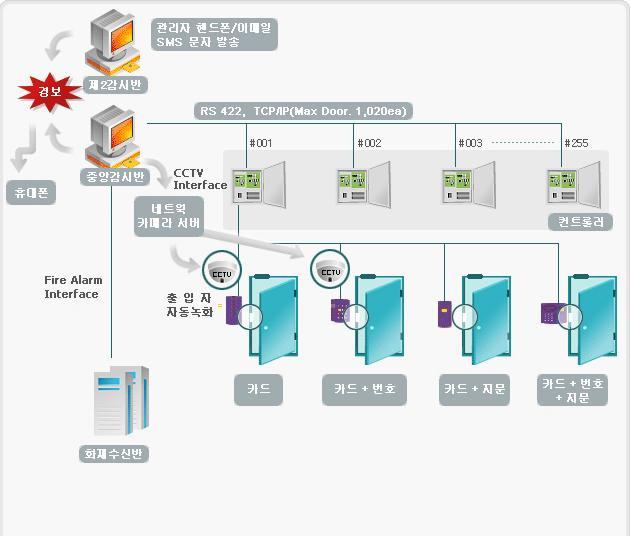

Systemy kontroli dostępu do sieci Systemy kontroli dostępu mają jeden lub więcej komputerów jako elementy sterujące. Jest to komputer, który monitoruje to, co dzieje się w witrynie i zarządza nimi. Ta konstrukcja jest bardziej elastyczna i funkcjonalna. Są to systemy kontroli dostępu do sieci, które są bardzo popularne w miejscach o dowolnej złożoności. Integracja z systemami bezpieczeństwa i wideo pozwala na kompleksową ochronę bez dodatkowych kosztów.

Podłączenie kilku komputerów w dużych obiektach spowodowane jest tym, że jeden z nich może nie działać. Zapewnia to ciągłość pracy.

System sieci ACS z bazą danych pozwala wyświetlać szczegółowe statystyki dotyczące określonego identyfikatora i jego ruchu na chronionym obiekcie. Możesz zobaczyć, jakie uprawnienia mają każdy pracownik.

Głównymi cechami systemu kontroli dostępu są kontrola dostępu i zarządzanie nimi

Głównymi cechami systemu kontroli dostępu są kontrola dostępu i zarządzanie nimi

Główna funkcja. Pozwala to na oddzielenie praw dostępu pracowników i odmowę dostępu do niepożądanych osób. Możliwe jest zorganizowanie zdalnego sterowania urządzeniami do blokowania. Możesz zakazać pracownikom wyjazdów w weekendy i święta do firmy, jak również po zmianie.

Gromadzenie i wydawanie statystyk

System gromadzenia informacji w zakresie kontroli dostępu i zarządzania stale się rozwija. Kto przez jaki punkt przechodził i ile razy. Dla każdego pracownika można uzyskać informacje: czas przybycia / wyjazdu, próby dostępu do obszarów o ograniczonym dostępie i pomieszczeń, próby przekroczenia zakazanego czasu. Można prześledzić, jak pracownik przechodzi przez terytorium, gdy przechodzą czytelnicy ACS. Wszystkie osobne naruszenia dyscyplinarne mogą zostać wpisane do akt osobowych pracownika, a kierownictwo sprawcy zostanie poinformowany prawidłowo.

Dostęp pracowników do elektronicznych przejść

Pracownik przechodzący przez punkt kontrolny identyfikuje się kartą, a na ekranie monitora bezpieczeństwa można wyświetlać informacje dotyczące pracownika i fotografię. Spowoduje to wyeliminowanie możliwości penetracji identyfikatora innego użytkownika. W regułach reakcji ACS można zablokować powtórny wpis przez punkt kontrolny do przedsiębiorstwa na jednej karcie dostępu przez krótki okres czasu.

Pracownik przechodzący przez punkt kontrolny identyfikuje się kartą, a na ekranie monitora bezpieczeństwa można wyświetlać informacje dotyczące pracownika i fotografię. Spowoduje to wyeliminowanie możliwości penetracji identyfikatora innego użytkownika. W regułach reakcji ACS można zablokować powtórny wpis przez punkt kontrolny do przedsiębiorstwa na jednej karcie dostępu przez krótki okres czasu.

Księgowość godzin pracy

ACS pozwala na prowadzenie ewidencji godzin pracy, w oparciu o znaki przybycia i wyjazdu z pracy w miejscu pracy. W rezultacie można obliczyć całkowity czas pracy pracownika, biorąc pod uwagę "przerwy", obiady itd. Na początku dnia roboczego może ona utworzyć raport dotyczący pracowników, którzy nie zdążyli przejść przez punkt kontrolny w określonym czasie, co zidentyfikuje osoby postronne lub tych, którzy nie chodzą do pracy. Analogicznie można utworzyć raport pod koniec pracy.

Autonomia systemu

Wyposażony w nieprzerwany zasilacz, system kontroli dostępu nie przestanie działać z centralnym zanikiem zasilania. Ponadto, dzięki funkcji sterownika, może działać nawet wtedy, gdy komputer sterujący zostanie zatrzymany.

Ochrona w czasie rzeczywistym

System kontroli dostępu ACS umożliwia fotografowanie i umieszczanie pewnych obszarów pod ochroną. Można również otrzymywać informacje o sytuacjach awaryjnych w czasie rzeczywistym za pośrednictwem zorganizowanego systemu powiadamiania przez osoby odpowiedzialne. Oprócz zdarzeń alarmowych są zapisywane w bazie danych, co pozwoli Ci później wyświetlić te informacje.

Funkcjonariusz ds. Bezpieczeństwa, dzięki systemowi kontroli dostępu, może wyjść z pracy, zarządzać obrotami i drzwiami, wysyłać sygnały alarmowe. Wystarczy umieścić plany podłogowe budynku i układ punktów kontrolnych w swoim komputerze.

Kontroluj przez Internet lub z telefonu komórkowego

Podczas łączenia sieci ACS z siecią globalną administracja może zdalnie sterować systemem i monitorować jego działanie.

Integracja z innymi systemami

Ogień, alarm włamaniowy, nadzór wideo doskonale zintegrowany z systemem kontroli dostępu. Integracja z nadzorem wideo zapewnia wizualną kontrolę nad obszarem chronionym. I umożliwia nam identyfikację w najkrótszym możliwym czasie, jeśli jest to możliwe, identyfikowanie i blokowanie przestępcy.

Połączenie z alarmem antywirusowym umożliwia skonfigurowanie wspólnej odpowiedzi na nieautoryzowane włamania. Więc możesz wymusić syrenę, aby wystrzelić w biurze, zapalać lampkę alarmową lub po prostu zablokować drzwi w prawej części urządzenia.

Integracja z alarmem pożarowym jest niezbędna. To spowoduje automatyczne odblokowanie wszystkich punktów kontrolnych w przypadku pożaru. To znacznie ułatwi ewakuację pracowników w krytycznym okresie.

Kilka słów o projektowaniu

Przy projektowaniu projektu ACS należy przede wszystkim wziąć pod uwagę narzucone ograniczenia liczby kart. Liczba tych ostatnich powinna być obliczona z uwzględnieniem wzrostu firmy, w przeciwnym wypadku znajdziesz się w sytuacji, w której liczba pracowników osiągnie maksymalną wartość systemu i będzie musiała zostać zmieniona na większą pojemność. Optymalnym rozwiązaniem do projektowania jest instalacja modułowego systemu umożliwiającego uaktualnienie lub rozbudowę. Jeśli budżet jest ograniczony, warto rozważyć możliwość zintegrowania systemów kontroli dostępu z innymi systemami odpowiedzialnymi za bezpieczeństwo. Zalety takiego połączenia zostały opisane powyżej. Wyczyść te. Zadanie pomoże projektantom stworzyć dokładnie taki system, który potrzebuje klient. Dobrze zaprojektowany projekt z kolei znacznie ułatwi pracę organizacji instalacyjnej. I lepiej, gdy jedna firma zajmuje się projektowaniem i instalacją. W przyszłości może skorzystać z usługi.