Co to jest brute konta?

Prawdopodobnie słyszałeś wyrażenie „Rachunki brute”. Ale przede wszystkim, pojęcie nie ma co to znaczy. Po pierwsze, powiedzmy to kont użytkowników w grach, portalach społecznościowych itp, które były wydobywane nielegalnie, że jest uszkodzony lub skradziony. Oczywiście, że tak brutalnie jak on działa, aby zrozumieć trochę trudne, ale postaramy się to zrobić. Ale najpierw niech zrozumieć, aby uniknąć stania się kolejną ofiarą hakerów.

Co to bydlę i jak chronić się przed nią

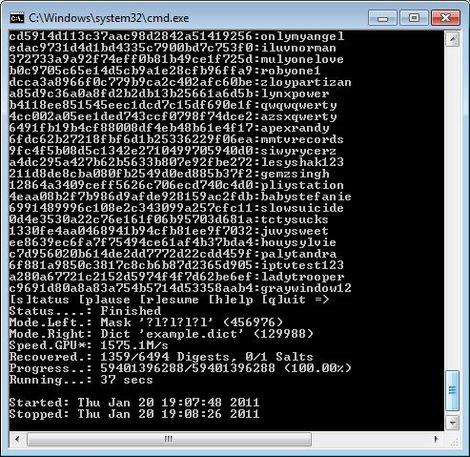

Tak więc, nie jest specjalnym oprogramowaniem, które pozwala metodę doboru kombinacji cyfr i liter, aby znaleźć odpowiednie hasło do istniejącego loginów, poczta i tak dalej .. Oczywiście, w takie programy mają wiele funkcji. Na przykład, dłuższe i bardziej skomplikowane hasło, tym dłużej będzie wybrany, wszystko może iść tak daleko, że Brutus zawiedzie. Jeśli chodzi o czas, wiele zależy od mocy obliczeniowej sprzętu, podłączenie do internetu. Tak więc, proces ten może trwać od kilku minut i dokręcone dziennie lub więcej.

Prawdopodobnie już miał czasu, aby zrozumieć, co brute kont. Jeśli chodzi o ochronę, jak wspomniano powyżej, pożądane jest, aby ustawić hasło, które jest trudne do zapamiętania. Na przykład, RKGJH4hKn2. Możemy powiedzieć z przekonaniem, że będzie ona pękać dość problematyczne. Ponadto należy pamiętać, że, na przykład, wiele z tych samych liter nie mają wpływu, podobnie jak numery. Wszystko powinno być uwikłany i mieszane, pożądane jest, aby na przemian górne i dolne liter.

Co jest podstawą dla Brutusa

Oczywiście, program nie będzie działać, jeśli nie ma żadnych danych. Tak więc, jeśli to nic wybierać hasła, które robią to, że nie będzie. Baza – zestaw haseł i loginów. Ogrom tej liście, tym większa szansa, że konto zostanie zhakowane. Wiele zależy od tego, jakiego rodzaju kombinacje są obecne w nim, to znaczy, że literat jest wykonana, tym lepiej. Należy również zauważyć, że baza zawiera nie tylko haseł, nazw użytkownika, ale jak brutalnej siły, co przełożyło się języka angielskiego oznacza „brutalnej siły” może jednocześnie podnieść obie.

Należy zauważyć, że sam plik, w którym przechowywane są wszystkie rekordy, jest wystarczająco duży. Minimalna długość połączenia – 3 litery i cyfry, maksymalne – 8-16, w zależności od programu i jego wersji. Wybór zaczyna się na literę „A”, a kończy ostatniego listu w języku angielskim lub rosyjskim alfabecie. To w zasadzie wszystkie informacje w bazie danych, która może być przydatna.

Kto i dlaczego?

To pytanie trudno odpowiedzieć jednoznacznie. Ludzie z różnych powodów próbuje włamać się do kont. Może to być tylko zabawa, pragnienie, aby czytać cudzych listów, wysyłanie wiadomości nieważne, i tak dalej. N. Chodzi o to, że jest to nielegalne. Ponadto brute można uznać za prawdziwą kradzież, ale za to zostać odebrane. Nie zaleca się prowadzenia takich spraw, zwłaszcza, że czasami jest to strata czasu.

Nawet jeśli konto zostało naruszone, może być szybko i łatwo odzyskać. Zwłaszcza po prostu to zrobić, jeśli użyto prawdziwych danych przy rejestracji. Jak dla uchotok utworzonej w pośpiechu, a następnie przynieść je z powrotem byłoby znacznie trudniejsze. Jednak, jak pokazuje praktyka, hakerzy takie rachunki nie są mile widziane. To nie ma sensu brać od nikogo konto lub post, który nie ma nic przydatnego, i nie potrzeba po raz kolejny o tym mówić.

Kto bierze udział w brutalnej siły?

Nie będzie przesadą powiedzieć, że odbywa się poprzez tzw hakerów. Tyle o dużych włamaniem. Ogólnie rzecz biorąc, ci ludzie zarabiać na nim karmić się i robi to bardzo umiejętnie. Układ działa w następujący sposób. Z pomocą Brutus wybranej nazwy użytkownika i hasła (określonej kwoty), a następnie całość luzem do sprzedaży klientom. Oznacza to, że hakerzy sami praktycznie nie korzystają z tego, co dostali nielegalnie, ale po prostu sprzedać. Ale kto jest nabywca, pytasz?

To może być każdy. Jedyną rzeczą, jaką można powiedzieć, to to, że są one zaangażowane w zakup dużej liczby kont. Ponadto, te rachunki są sprzedawane do zwykłych użytkowników, którzy następnie są zaskoczeni, że jest z powrotem do byłego właściciela. To samo odnosi się do systemów płatniczych danych osobowych (WebMoney, Qiwi). Ponadto istnieje możliwość, aby uzyskać pewną kwotę pieniędzy, to konto może być sprzedawany, jest to szczególnie ważne w przypadkach, gdy nie są kosztowne certyfikaty potwierdzające kompetencje właściciela.

Trochę o serwerach proxy do brute force

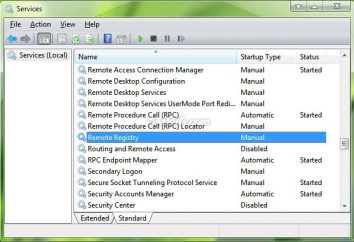

Każdy szanujący się haker myśli przede wszystkim o tym, jak chronić siebie. A ponieważ to, co robi jest całkowicie nielegalna, to należy zwrócić szczególną uwagę. Wiemy już, że takie bydlę, a teraz chciałbym powiedzieć, jak serwer proxy. Puścił niezauważone podczas hakowania kont. W prostych słowach, adres IP nie jest znany. Jest to główny ochrona ludzi włamania do kont innych osób.

Ale to nie wszystko. Gdy konto zostało naruszone, trzeba iść na nim. Ale nawet z prawej login i hasło, czasami nie jest łatwe do zrobienia. Na przykład, zmiana adresu IP powoduje wysłanie kodu zabezpieczającego za pośrednictwem poczty lub telefonicznie, system ten został z powodzeniem stosowane przez Valve, w szczególności w celu ochrony swojego produktu o nazwie Steam. Oczywiście, stało się jasne, że jest proxy dla Brutusa. W związku z tym, możemy wejść do dowolnego konta i nie powoduje absolutnie żadnych podejrzeń, że zbrodnia czyni mistrza.

Niektóre przydatne porady

Nie jest konieczne, aby powtórzyć raz jeszcze, że hasło powinno być długie i skomplikowane. Nie zaleca się również do korzystania z jej własnego konta w miejscach publicznych lub w miejscu pracy, gdzie komputer lub laptop może skorzystać nikogo. Po pierwsze, specjalny program szpieg może być używany, który pamięta, który naciśnie klawisz, jak wiadomo, będzie łatwo obliczyć hasło.

Ale to nie wszystko, co trzeba wiedzieć. Wskazane jest, aby nie przechowywać hasła w przeglądarce, ponieważ może zostać przechwycone. Są to rachunki, gdzie wejście od razu przychodzi sms z kodem potwierdzenia w telefonie komórkowym. Dlatego też, jeśli chodzi, i nie miał nic wspólnego z nim, a następnie zmienić hasło, i wskazane jest, aby działać tak szybko, jak to możliwe.

Co różni się od brutalnej sprawdzania?

Więc, niech nam teraz powinniśmy zrozumieć, jaka jest różnica między tymi dwoma pojęciami. Więc zdecydowaliśmy, że brute force pozwala wybrać login i hasło, po prostu iterację słownika (baza danych). Rozważmy przykład na łamanie usługi pocztowe. Na przykład, mamy dostęp, i co dalej? Z reguły są zainteresowani informacjami na temat kont w sieciach społecznościowych, gier online, systemów płatniczych i tak dalej. N. Tak więc, kontroler sprawdza hasło, e-mail, że mamy już w przypadek.

W prostych słowach, jeśli jest taki sam, jak ten, który jest ustawiony na „Vkontakte”, a następnie od razu rozpoznać. możemy stwierdzić, że będzie to pozbawić nas bóle głowy. W związku z tym, proces jest bardziej zautomatyzowane i wymaga trochę z naszym udziałem. Teraz już wiesz, co to bydlę i sprawdzania, jak i te programy działają.

wniosek

Na podstawie powyższego można wyciągnąć pewne wnioski. Konto powinno być używane tylko na komputerze, gdy dostęp osób nieupoważnionych jest wykluczona. To samo odnosi się do połączeń z bezpłatnym bezprzewodowym dostępem do Internetu, ponieważ istnieje prawdopodobieństwo przechwycenia strumienia danych, a następnie kradzieży konta. Skoro już wiesz, co program jest brutalna, a następnie bronić będzie o wiele łatwiejsze. Jak mówią, którzy są świadomi, że jest uzbrojony. Pamiętaj, że to w jaki sposób uchotka dobrze zabezpieczony, to zależy tylko od Ciebie. Jeśli zrobiłeś wszystko poprawnie, nie trzeba się martwić, po raz kolejny, i jest mało prawdopodobne, będzie chciał wiedzieć, co konto brutalnej i niuanse w programie prac.