Oprogramowanie antywirusowe – narzędzie komputerowego do wykrywania i usuwania wirusów

Najwyraźniej twórcy pierwszych komputerów nie mógł przypuszczać, że w miarę upływu czasu nie będzie zagrożenia dla bezpieczeństwa do samego systemu oraz dane użytkownika przechowywane w urządzeniach pamięciowych. Ale … byli, co spowodowało konieczność ustanowienia skutecznych środków zaradczych, które później stało się znane jako „oprogramowanie antywirusowe”. Lista najbardziej znanych i potężnych pakietów zostaną przedstawione poniżej. Długa przebywania przy założeniu, że są one z wirusem komputerowym, i jak rozpoznać, izolować lub usunąć.

Oprogramowanie antywirusowe: co to jest? Trochę historii

Więc, jakie są zagrożenia wirusem A i sposoby radzenia sobie z nimi radzić? Jeśli spojrzeć na te dni, kiedy technologia komputerowa jest dopiero zaczyna się rozwijać, co do zasady, wirus jest plik wykonywalny (exe, bat, i tak dalej. D.), których uruchomienie jest aktywowane wbudowanych kodów i poleceń, które pozwalają działać szkodliwie na systemach komputerowych.

W przeciwieństwie do nowoczesnych apletów wirusowych, pracowali wyłącznie po aktywacji przez użytkownika odpowiednich plików, a ich działania były ukierunkowane głównie na zakłócenia systemu operacyjnego. Tak więc, początkowo antywirusowe chroni tylko system, ale nie dane.

ochrona przedmiotem

Dziś takie zagrożenie staje się coraz bardziej rzadkie. Priorytetem dla wirusa staje szpiegostwo, kradzież poufnych danych, wyłudzaniem pieniędzy. Natomiast w kategorii wirusów spadać i wszelkiego rodzaju adware, które mogą być aktywowane w pracy systemu i powodować niedogodności w, powiedzmy, Internet.

W rzeczywistości, penetracja zagrożeń dla systemów komputerowych zmieniła się zdecydowanie za mało. W przeważającej części jest to spowodowane przez Internet. Rzadziej można znaleźć wirusy na nośniku wymiennym. Jednak ich zachowanie jest bardzo różne od tego, co było wcześniej. Mogą uchodzić za oficjalnego programu lub systemu służby, aby przeniknąć do systemu pod pozorem standardowych bibliotek, które zawierają kod wykonywalny do tworzenia własnych kopii, i tak dalej. D.

Po aktywacji ścieżki takie działanie to jest bardzo trudne, dlatego zaleca się, aby zainstalować program antywirusowy, niezależnie od tego, czy użytkownik jest podłączony do Internetu. Konsekwencje mogą być katastrofalne, na przykład utratę pieniędzy z rachunku karty. Takie poufne informacje jak nazwy użytkowników i hasła dostępu do usług finansowych lub tajne rozwoju, jest teraz popyt, jak nigdy przedtem. To przywodzi na myśl znany wyraz, że ten, kto posiada informacje, jest właścicielem świat?

wirusy

Nie trzeba dodawać, że wirusy i ochrona antywirusowa są związane bardzo ściśle. To właśnie główny problem polega na tym, że wirusy są zawsze o krok przed oprogramowaniem zabezpieczającym. Nie jest to zaskakujące, ponieważ dziś są w Internecie rosną jak grzyby po deszczu, a deweloperzy Oznacza celu przeciwdziałania tym zagrożeniom po prostu nie mają czasu dla nich.

Dlaczego dopiero od niedawna pojawiają się wirusy koderów, że penetracja na komputerach natychmiast szyfruje dane użytkownika przy użyciu algorytmów 1024-bitowych, chociaż laboratorium antywirusowego właśnie dochodzimy do możliwości konfrontacji z 128-bitowego szyfrowania. Ale metody prognozowania i tu.

Więc co mamy dzisiaj? Uważa się, że te typy wirusów są najczęściej na obecnym etapie rozwoju technologii komputerowej:

- ładowanie;

- file;

- załadunku i plików;

- dokumentu;

- sieć.

W zależności od rodzaju wykonywanej pracy są podzielone na rezydenta i nierezydenta. Jedyną różnicą jest to, że wirus mieszkaniec może pozostać w pamięci po zakończeniu prac związanych ze stosowaniem lub naprawiać je, a nierezydent działa wyłącznie w okresie trwania programu.

Główne rodzaje zagrożeń uważany jest następujące:

- pasożytów;

- robaki;

- trojany;

- rootkity;

- Stealth;

- pasożytnicze kodowane wirusów;

- matujące wirusy bez ciągłego podpisu;

- Wirusy odpoczynku okres inkubacji przed narażeniem;

- adware;

- keyloggery;

- kodery;

- pijawki i t. d.

A to tylko niewielka część tego, co musi być w stanie wykryć i zneutralizować oprogramowania antywirusowego. To, niestety, dla wielu prosty darmowy pakiet jest, delikatnie mówiąc, trudne zadanie. Jednak, aby w pełni zrozumieć wszystko, co jest związane z oprogramowaniem antywirusowym, aby rozpocząć uporządkować zasady jego funkcjonowania oraz metody określania istniejących lub potencjalnych zagrożeń.

Technologii w celu identyfikacji potencjalnych zagrożeń

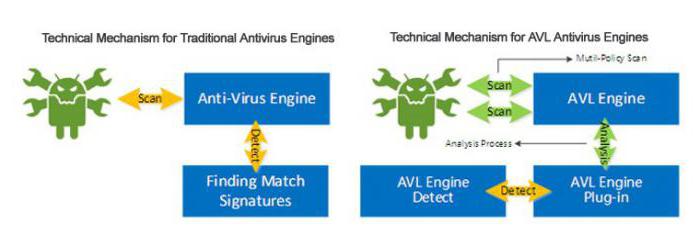

Po pierwsze, musimy pamiętać, że większość obecnie znane aplikacje antywirusowe oparte są na tak zwanej bazy sygnatur wirusów. Innymi słowy, dane, które zawierają przykłady struktur takich zagrożeń i wnioski dotyczące zachowania zainfekowanego systemu.

Takie bazy danych są aktualizowane niemal co godzinę, kilka pakietów antywirusowych na twórców zdalnym serwerze. W drugim przypadku jest to spowodowane pojawieniem się nowych zagrożeń. Wielką zaletą takich baz jest coś, co można łatwo określić na podstawie dotychczasowych wyników badań i potencjalnie niebezpiecznych nowych elementów, że bazy danych sygnatur brakuje. Tak więc, można powiedzieć, że oprogramowanie antywirusowe – to cały kompleks, składający się z podstawowych pakietów oprogramowania, baz danych, wirusami i środków oddziaływania między nimi.

analiza podpis

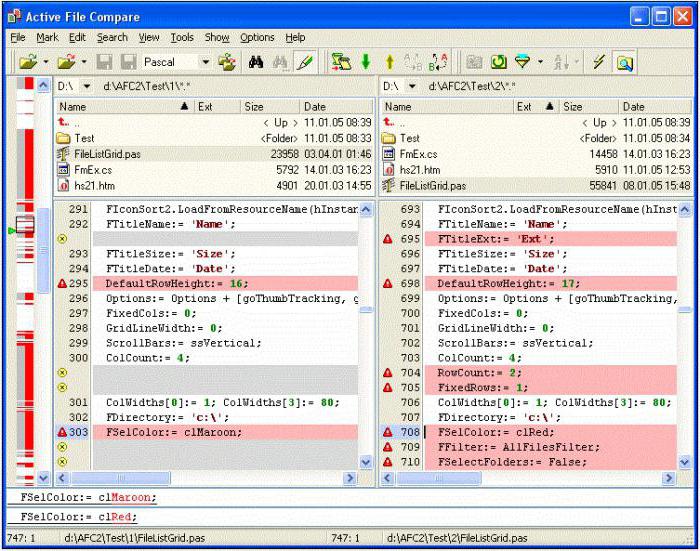

Jeśli mówimy o metodologii stosowanej w określaniu zagrożeń, jeden z najważniejszych jest to analiza podpis, który jest porównanie struktury plików wirusów z istniejących szablonów lub wcześniej zdefiniowanych schematów, które są nierozerwalnie związane z analizy heurystycznej.

W celu identyfikacji potencjalnych zagrożeń jest po prostu niezastąpiony rzeczą, choć gwarancji 100 procent determinacji żadnego zagrożenia dla nowoczesnych wirusów.

Odmiany testu prawdopodobieństwa

Inna technologia, która jest używana przez prawie wszystkich znanych obecnie pakietów ochronnych (na przykład program antywirusowy, „Doctor Web”, „Kaspersky” i wiele innych), jest określenie zagrożenia na podstawie jego wyglądu strukturalnego i zachowanie systemu.

Posiada trzy oddziały: heurystycznej oraz analizy behawioralnej i metodę porównywania sum kontrolnych plików (najczęściej wykorzystywane do wykrywania wirusów, które mogą udają jako usługa systemowa i nieszkodliwy program). Wtedy i porównanie wbudowanych kodów oraz analiza wpływu na system i wiele więcej.

Jednak najsilniejszym środkiem, jest uważana za porównanie sum kontrolnych, co pozwala zidentyfikować potencjalne zagrożenie w 99,9% 100 przypadków.

ochrona proaktywna

Jedną z metod prognozowania w celu identyfikacji potencjalnych zagrożeń można nazwać ochrona proaktywna. Moduły te są dostępne w większości programów antywirusowych. Ale co o celowości jej stosowania, istnieją dwa przeciwstawne poglądy diametralnie.

Z jednej strony wydaje się być możliwe do zidentyfikowania potencjalnie niebezpieczny program lub plik probabilistyczny analizy opartej i opartych na sygnaturach. Ale z drugiej strony – to podejście jest bardzo często postrzegana fałszywych alarmów nawet z blokowania legalnych aplikacji i programów. Jednakże, jako część technologii, technika ta jest wykorzystywana niemal powszechnie.

Najbardziej znanym oprogramowanie antywirusowe: lista

Teraz, być może, możemy przejść bezpośrednio do programu antywirusowego. Nie trzeba dodawać, aby pokryć wszystkie z nich nie będzie działać, więc ograniczyć do najbardziej znanych i potężnych antywirusowe i rozważyć programów komputerowych, w tym zarówno oprogramowania komercyjnego i za darmo.

Pośród wszystkich tych ogromnej liczby pojedynczych opakowaniach są następujące:

- produkty antywirusowe "Kaspersky Lab";

- antivirus „Doctor Web” i towarzyszący jej oprogramowanie ;

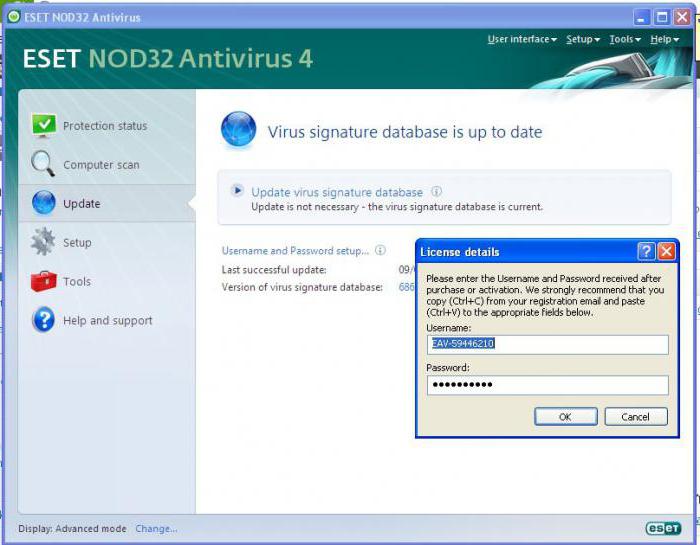

- pakiety antywirusowe ESET (NOD32, Smart Security);

- avast;

- Avira;

- Bitdefender;

- Comodo Antivirus;

- 360 zabezpieczeń;

- Panda Cloud;

- Antywirus AVG ;

- Microsoft Security Essentials;

- Oprogramowanie McAffe;

- Produkty firmy Symantec;

- Oprogramowanie antywirusowe Norton;

- optymalizujące z zintegrowanych modułów antywirusowych, takich jak Advanced Opieki i t. d. Systemu

Oczywiście, można znaleźć trzy rodzaje programów:

- całkowicie otwarte źródło (wolny);

- shareware (Shareware wersja, lub „proces antywirusowe”) z okresu próbnego około 30 dni;

- komercyjne produkty (płatne), wymagające zakupu specjalnej licencji lub klucz aktywacyjny.

Freeware, shareware i wersje komercyjnych pakietów: jaka jest różnica?

Mówiąc o różnych typach zastosowań, warto zauważyć, że różnica między nimi jest nie tylko w tym, że trzeba zapłacić za niektóre lub je aktywować, a dla innych nie. Najważniejsze jest to o wiele głębiej. Na przykład, test anty-wirus, zwykle działa tylko 30 dni i pozwala na ocenę wszystkich jego funkcji. Ale po tym okresie może być albo całkowicie wyłączyć lub zablokować kilka ważnych modułów bezpieczeństwa.

Jest oczywiste, że po podróży o jakiejkolwiek ochrony i może być mowy. Jednak w tym drugim przypadku, użytkownik jest, z grubsza rzecz biorąc, dostaje coś w rodzaju lekkiego (Lite) Antivirus, darmowej wersji, która nie posiada kompletny zestaw do określania zagrożeń i posiada tylko najbardziej niezbędne do wykrywania i neutralizacji wirusa lub jest już systemu zakażonych, zarówno na etapie ich penetracji. Jednak, jak pokazuje praktyka, takie skanery są zdolne do przenoszenia nie tylko potencjalnie szkodliwych programów, skryptów i apletów, ale czasami nie rozpoznają istniejących wirusów.

Najprostsze metody aktualizacji baz danych i oprogramowania

Co do aktualizacji wszystkich pakietów tych procesów są w pełni zautomatyzowane. Kiedy to nastąpi i aktualizuje bazę sygnatur, a moduły programu (najczęściej dotyczyły produktów komercyjnych).

Jednak dla niektórych programów, można użyć specjalnego klucza, który aktywuje funkcję darmowy pakiet wszystko w pewnym okresie czasu. Na przykład, według tej zasady pakietów roboczych NOD32 ESET Smart Security, program „Kaspersky Lab” i wiele innych. Wystarczy wpisać specjalny login i hasło do aplikacji do pracy w pełni sił. Czasami trzeba konwertować te dane w kodzie licencyjnej. Ale ten problem jest rozwiązywany przez oficjalnej stronie twórców, gdzie cały proces trwa kilka sekund.

Co do wyboru użytkownika?

Jak widać z powyższego, oprogramowania antywirusowego – jest to skomplikowany system, a nie o charakterze lokalnym, a składający się z wielu modułów, wśród których należy dostarczyć bezpośrednią interakcję (bazę sygnatur, modułów programowych, skanery, zapór, analizatory, „lekarz”, aby usunąć złośliwe oprogramowanie kody z skażonych przedmiotów, itp. d.).

Co do wyboru, oczywiście, w pełni zintegrowana ochrona nie jest zalecane, aby użyć prymitywnych programów lub darmowe wersje komercyjnych produktów, które nadają się tylko do montażu domu, i to tylko pod warunkiem, że taki terminal nie jest w stanie uzyskać dostęp do Internetu. Ale dla całego systemu komputerowego z rozgałęzionego połączenia lokalnego, bez wątpienia, trzeba kupić oficjalne wydanie licencji na oprogramowanie. Ale potem, jeśli nie całkowicie, to przynajmniej w dużym stopniu można mieć pewność co do bezpieczeństwa i systemów i danych przechowywanych w nim.