DDoS atak – co to jest? Program atakami DDoS

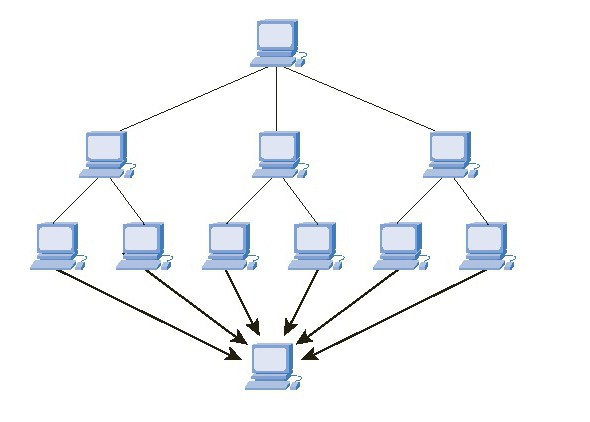

Atak, podczas którego użytkownicy nie mają dostępu do pewnych zasobów, zwanych DDoS ataki, lub problem taki jak „Denial of Service”. Główną cechą tych ataków hakerów – jednoczesne zapytań o dużej liczbie komputerów na całym świecie i są one skierowane głównie na serwerze jest dobrze zabezpieczone firmy lub agencje rządowe, co najmniej – na pojedynczych zasobów non-profit.

Komputer został zainfekowany koniem trojańskim, staje się jak „zombie”, a hakerzy korzystają setki lub nawet dziesiątki tysięcy „zombie”, aby spowodować awarię zasobów (Denial of Service).

Przyczyny DDoS ataków może być wiele. Spróbujmy zidentyfikować najbardziej popularnych i jednocześnie odpowiedzieć na pytanie: „atak DDoS – co to jest, jak się chronić, jakie są konsekwencje i co oznacza, że jest ono przeprowadzane”

konkurencja

Internet od dawna jest źródłem pomysłów biznesowych, realizacji dużych projektów i innych sposobów zarabiania bardzo dużą sumę pieniędzy, więc atak DDoS mogą być wykonane na zamówienie. Oznacza to, że jeśli organizacja w przypadku konkurenta chce go usunąć, to będzie po prostu odwołać się do hakera (lub ich grupy) z prostym celu -. Paralyze wulgarnego firm przy użyciu zasobów internetowych (DDoS-atak na serwerze lub na stronie internetowej).

W zależności od konkretnych celów i zadań, taki atak jest zamontowany na czas określony iz odpowiednią siłą.

oszustwo

Dość często DDoS-atak na miejscu organizowane jest z inicjatywy hakerów do zablokowania systemu i uzyskać dostęp do osobistych lub innych poufnych informacji. Po napastnicy sparaliżować działanie systemu, mogą one wymagać pewnej kwoty pieniędzy, aby przywrócić funkcjonalność zaatakowały zasobów.

Wielu przedsiębiorców online uzgodnienie warunków przedstawionych aby uzasadnić swoje działania przestojów i wytwarzają ogromne straty – łatwiej jest zapłacić niewielką ilość oszusta niż do stracenia znaczne dochody z powodu przestoju codziennie.

rozrywka

Zbyt wielu użytkowników sieci World Wide Web tylko przez wzgląd na ciekawości czy zabawy Zainteresowania: „atak DDoS – co to jest i jak to zrobić” W związku z tym, istnieją przypadki, gdy początkujących hakerów do zabawy i siły próbki do organizowania takich ataków na przypadkowych zasobów.

Wraz z powodów ataków DDoS mają swoje cechy klasyfikacyjne.

- Przepustowości. Dziś niemal każdy komputer wyposażony jest w miejscu lub w sieci lokalnej, lub po prostu podłączony do Internetu. Dlatego istnieją przypadki zalewają sieć – dużą liczbę wniosków o zniekształconych i bezużytecznego systemu do określonych zasobów lub sprzętu w celu jego późniejszej awarii lub wadliwego działania (kanałów komunikacyjnych, dyski twarde, pamięci, itd.).

- System wyczerpanie. Taki atak DDoS na serwer Samp odbyło się uchwycić fizycznej pamięci, procesora i innych zasobów systemowych, z powodu braku którego zaatakował obiekt po prostu nie jest możliwe, aby w pełni działać.

- Zapętlenie. Niekończące dane weryfikacyjne i pozostałe rowery, działając „w kole”, zmuszając obiekt tracić dużo zasobów, a tym samym zatykaniu pamięć przed jej całkowitego wyczerpania.

- Fałszywe ataków. Organizacja ta ma na celu fałszywych alarmów systemów ochrony, które ostatecznie prowadzi do zablokowania niektórych zasobów.

- protokół HTTP. Hakerzy wysłać maloomkie na HTTP pakiety ze szczególnym szyfrowanie, zasób, oczywiście, nie widzi, że jest ona zorganizowana atak DDoS, program dla serwera, wykonują swoją pracę, wysyła pakiety odpowiedzi są dużo większa pojemność, tym samym zatykaniu przepustowość pasa ofiary, wynikające ponownie do awarii usługi.

- Smurf atak. Jest to jeden z najgroźniejszych gatunków. Haker w kanale transmisji wysyła ofiarą fałszywych, pakiet ICMP, gdzie adres ofiary otrzymuje adres atakującego, a wszystkie węzły zaczynają wysyłać odpowiedzi na żądanie ping. Ten atak DDoS – .. Program, którego celem jest zastosowanie dużej sieci, tj wniosku przetwarzane przez 100 komputerów, będą wzmacniane przez 100 razy.

- UDP-powódź. Ten rodzaj ataku jest nieco podobny do poprzedniego, ale zamiast pakietów ICMP, napastnicy użyć pakietów UDP. Istotą tej metody jest zastąpienie adresu IP ofiary na adres hakera i pełne wykorzystanie przepustowości, która będzie również spowodować awarię systemu.

- SYN-powódź. Napastnicy próbują jednocześnie uruchomić wiele TCP-syn-połączeń za pośrednictwem kanału z nieprawidłowego lub bez adresu zwrotnego. Po kilku próbach, większość systemów operacyjnych wdrożyć problematyczne połączenie i wyłącznie po numerze n prób, aby go zamknąć. Kanał SYN-strumień jest dość duży, a wkrótce po wielu próbach, rdzeń ofiary odmawia otworzyć żadnego nowego połączenia, blokując całą sieć.

- „Ciężkie pakiety”. Ten rodzaj daje odpowiedź na pytanie: „Co to jest atak DDoS serwer” Hakerzy wysyłać pakiety serwerem członkowskim, ale nasycenie przepustowości nie dzieje, akcja skierowana jest tylko na czas procesora. W rezultacie, te pakiety doprowadzić do awarii systemu, a to z kolei blokuje dostęp do jego zasobów.

- Pliki dziennika. Jeśli system kwot i rotacja mają luki w zabezpieczeniach, atakujący może wysłać dużą ilość pakietów, biorąc w ten sposób wszystkie wolne miejsca na twardym dysku serwera.

- Kod programu. Hakerzy z większym doświadczeniem mogą w pełni zbadać strukturę serwerze ofiary i uruchomić specjalne algorytmy (atak DDoS – Program wykorzystać). Takie ataki skierowane przede wszystkim na dobrze chronionych projektów komercyjnych przedsiębiorstw i organizacji z różnych dziedzin i obszarów. Napastnicy są znalezienie luk w kodzie i uruchomić nieprawidłowe instrukcje lub inne ekskluzywne algorytmy, które prowadzą do systemu awaryjnego zatrzymania lub usługi.

atak DDoS: co to jest i jak się chronić

Sposoby ochrony przed DDoS ataków, jest wiele. I każdy z nich może być podzielona na cztery części: pasywne, aktywne, reaktywne i aktywnych. Co będziemy rozmawiać dalszych szczegółów.

ostrzeżenie

Tutaj musimy zapobiegania bezpośrednio same powody, które mogłyby sprowokować DDoS-atak. Ten typ może zawierać żadnych osobistych animozji, sporów prawnych, konkurencję i inne czynniki sprowokować „wzrost” uwaga do Ciebie, Twojej firmy, i tak dalej. D.

Jeśli czas odpowiedzi na te czynniki i dokonać odpowiednich wniosków, można uniknąć wielu nieprzyjemnych sytuacji. Metoda ta może być przypisana do więcej decyzji zarządzanie problemem niż z techniczną stroną zagadnienia.

środki odwetowe

Jeśli atak na zasoby nadal konieczne jest, aby znaleźć źródło problemów – klient lub kontrahent, – za pomocą dźwigni zarówno prawnych i technicznych. Niektóre firmy świadczą usługi na rzecz znalezienia złośliwy sposób techniczny. Opierając się na umiejętnościach specjalistów zajmujących się tym problemem, można znaleźć nie tylko hakera wykonywania DDoS-atak, ale również bezpośrednio do samego klienta.

ochrona oprogramowanie

Niektórzy producenci sprzętu i oprogramowania wraz z ich produktów może zaoferować bardzo wiele skutecznych rozwiązań, a atak DDoS, na miejscu zostanie zatrzymany Nakorn. Jako protektor techniczny może działać osobny mały serwer, którego celem jest przeciwdziałanie małych i średnich DDoS-atak.

To rozwiązanie jest idealne dla małych i średnich przedsiębiorstw. W przypadku większych firm, przedsiębiorstw i agencji rządowych, istnieje całe układy sprzętowe do czynienia z atakami DDoS-, które wraz z wysoką ceną, mają doskonałe właściwości ochronne.

filtracja

Blokada i staranne filtrowanie ruchu przychodzącego nie tylko zmniejszyć prawdopodobieństwo ataków. W niektórych przypadkach, DDoS-atak na serwerze można całkowicie wykluczyć.

dwa podstawowe sposoby filtrowania ruchu można zidentyfikować – zapór i pełnych list routingu.

Używanie list filtracyjne (ACL) pozwala odfiltrować drobne protokołów, bez przerywania pracy TCP i nie obniżając prędkość dostępu do chronionego zasobu. Jednakże, jeśli hakerów pomocą botnetów lub zapytań o wysokiej częstotliwości, proces będzie nieskuteczne.

Zapory są znacznie lepsze zabezpieczenie przed DDoS ataków, ale ich jedyną wadą jest to, że są one przeznaczone tylko dla sieci prywatnych i niekomercyjnych.

lustro

Istotą tej metody jest to, aby przekierować cały ruch przychodzący do tyłu atakującego. Można to zrobić dzięki potężnym serwerem i kompetentnych specjalistów, którzy są nie tylko przekierowanie ruchu, ale również być w stanie wyłączyć sprzęt ataku.

Metoda ta nie będzie działać, jeśli istnieją błędy w usługach systemowych, kody oprogramowania i innych aplikacji sieciowych.

Wykrywanie luk

Ten rodzaj ochrony ma na celu korygowanie wyczyny, poprawianie błędów w aplikacjach internetowych i systemów, a także inne służby odpowiedzialne za ruch sieciowy. Metoda ta jest bezużyteczna przed atakami przeciwpowodziowych, w jakim kierunku to na tych luk.

nowoczesne środki

100% gwarancja ochrona ta metoda nie może. Ale to pozwala na bardziej efektywne wykonywanie innych czynności (lub ich zestaw), aby zapobiec atakom DDoS-.

Systemy rozdzielcze i zasoby

Powielania zasobów i systemów dystrybucyjnych umożliwić użytkownikom pracę z danymi, nawet jeśli w tym momencie na serwerze jest prowadzona DDoS-atak. inny sprzęt sieciowy serwer lub mogą być wykorzystywane do dystrybucji, jak również usługi zaleca się oddzielić fizycznie na różnych systemach kopii zapasowych (centra danych).

Ten sposób ochrony jest najskuteczniejsza na bieżąco, pod warunkiem, że prawo zostało stworzone projekt architektoniczny.

uchylanie się

Główną cechą tej metody jest wycofanie i oddzielenie zaatakowany obiektu (nazwy domeny lub adresu IP), t. E. Wszystkie zasoby operacyjne, które są w tym samym miejscu powinny być podzielone i umieszczone na stronie adresów sieciowych, lub nawet w innym kraju. Pozwoli to, aby przetrwać każdy atak i utrzymać wewnętrzną strukturę IT.

Usługi w zakresie ochrony przed atakami DDoS-

Mówienie o pladze ataku DDoS (co to jest i jak z nim walczyć), możemy wreszcie dać dobrą radę. Zbyt wiele duże organizacje oferują swoje usługi w zakresie profilaktyki i leczenia takich ataków. Zasadniczo, firmy te są za pomocą szeregu środków oraz szereg mechanizmów, aby chronić swoją firmę przed atakami DDoS większości. Nie działa specjalistów i ekspertów w swojej dziedzinie, więc jeśli dbasz o swoim życiu, najlepiej (choć nie tanie) rozwiązaniem byłoby odwołać się do jednej z tych firm.

Jak to atak DDoS-własnymi rękami

Zdając sobie sprawę, jest uzbrojony – pewną zasadę. Ale należy pamiętać, że celowe organizowanie DDoS ataków, samodzielnie lub w grupie osób – przestępstwo, więc ten materiał jest tylko orientacyjna.

Amerykańscy przywódcy, aby zapobiec zagrożeniom opracowała program do testowania odporności na stres serwery oraz możliwość DDoS ataków hakerów, a następnie eliminacji ataku.

Naturalnie, umysły „na gorąco” zwrócił tej broni przeciwko sobie i przeciwko deweloperom co walczyli. Nazwa Kod produktu – LOIC. To oprogramowanie jest swobodnie dostępne i, w zasadzie, jest zabronione przez prawo.

Interfejs i funkcjonalność programu jest dość prosty, to może skorzystać każdy, kto jest zainteresowany w ataku DDoS.

Jak zrobić wszystko sam? Linie interfejsu wystarczy wpisać IP ofiary, a następnie ustawić TCP i UDP przepływy i liczbę żądań. Voila – atak rozpoczął się po naciśnięciu przycisku cenionych!

Wszelkie poważne zasoby, oczywiście, nie będzie cierpieć z tego oprogramowania, ale mogą wystąpić pewne drobne problemy.