Uwierzytelnianie – jest potwierdzenie tożsamości w Internecie

Każdy z nas bez żadnych problemów, by poznać siebie w prawdziwym życiu. Znajoma twarz rozpoznawalna i nieznane – paszport lub inny dokument, w którym znajduje się zdjęcie, potwierdzający tożsamość. Ale jak rozpoznać osobę, która jest za komputera po drugiej stronie siatki? Problem ten jest o wiele bardziej skomplikowana, i nie służy konkretny sposób – uwierzytelnianie. Jest to sposób, aby zweryfikować swoją tożsamość w Internecie.

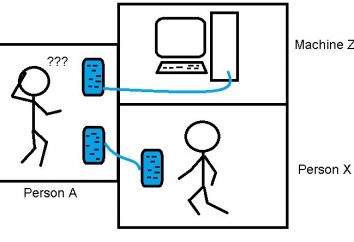

Do uwierzytelniania użytkowników zazwyczaj użyć moduł oprogramowania, który znajduje się bezpośrednio na komputerze, do którego dana osoba chce uzyskać zdalny lub bezpośredni dostęp. Konwencjonalnie, praca takiego modułu jest podzielony na dwa etapy:

– wstępny. „Próbka odniesienia” powstaje tutaj. Na przykład, mogą być wymagane hasło. Ponadto, kod weryfikacyjny może być przypisany do systemu;

– etap końcowy. Ten fragment uwierzytelniania. Tutaj żądana informacja jest identyfikacja porównaniu ze standardem. Według wyników takiego testu użytkownik jest uważany zostać zidentyfikowany lub niezidentyfikowany.

Uwierzytelnianie – procedura, która jest wykonywana na podstawie informacji z trzech głównych typów:

– pokazuje coś unikalnego użytkownika do komputera, że wie z wyprzedzeniem. Najczęstszym typem – uwierzytelnianie hasłem. To proste, ale nie jest to najbardziej niezawodny sposób;

– użytkownik ma tematu z unikalnych cech lub treści. Jako taki obiekt może być karty SIM, karty z paskiem magnetycznym, iButton elektroniczny tablet USB-żeton. Każda pozycja zawiera informacje, które decyduje o jego wyjątkowości. W najprostszym przypadku – identyfikator użytkownika i hasło są odczytywane z mediami i podawany do modułu uwierzytelniania. W złożonym przypadku przewoźnik jest klucz kryptograficzny;

– w innym przypadku dane do weryfikacji użytkownika – integralną część. Zgodnie z tym biometrycznego uwierzytelniania na podstawie zasady. Tutaj, podobnie jak informacje mogą być wykorzystane, na przykład, odcisk palca.

Na ostatnim – biometrycznych – autoryzacja jest mówić osobno. Spotyka się tylko raz w dziełach literackich, technologie te są obecnie na etapie szybkiego rozwoju. Oto jak korzystać uwierzytelniające oryginalne cechy ludzkie, które są unikalne dla niego. Szczególnie często stosowane odciski palców, tęczówka map możliwości.

Jako unikalne cechy są wykorzystywane jako cech ludzkich próbek głosowych odręcznego podpisu, geometrii dłoni „pisma klawiatura” (odstępy czasowe pomiędzy klawiszy tworzących kod słowny, a intensywnością kranów). Ale takie technologie są mniej powszechne. Również często zaprojektowany specjalnie dla systemu uwierzytelniania systemów operacyjnych, na przykład, NTLM uwierzytelniania, stworzonego przez Microsoft dla Windows NT.

braki uwierzytelniania

Największą liczbę braków w uwierzytelniania hasłem. Tajny słowo może ukraść od właściciela lub złamać. Często użytkownicy wybierają proste hasła legkougadyvaemye: pochodzący z ID (często jest to za pomocą identyfikatora), słowo dowolnym języku i tak dalej ..

To nie jest bez wad i obiektywnej weryfikacji. Uprowadzenie przedmiotu lub zajęcie właścicieli. Ponadto będą potrzebne do pracy z obiektami specjalny sprzęt. Jest również wspólne dla nieautoryzowanego dostępu do wykonywania kopii lub emulatory podmiotu.