Kali Linux: Instrukcja obsługi, przegląd i informacje zwrotne

Względy bezpieczeństwa System operacyjny zbudowany sieci instytucjonalnych zawsze najważniejszy aspekt zarządzania. Do diagnozowania obecności luk musiał poświęcić dużo pracy, a czasami nawet po jej pozostał furtkę dla przestępców. Takie manipulacje znacznie uproszczone z nadejściem Kali Linux. Instrukcje użytkowania go w przeważającej części jest dostępna tylko w języku angielskim. Taki system nie nadaje się do stałego użytku domowego, tym bardziej, że nie jest zalecany dla początkujących. Jest to profesjonalne narzędzie, aby nauczyć się korzystać, wymaga dopracowania. A to wymaga wystarczające doświadczenie i wiedzę na temat pracy.

ważne ostrzeżenia

Możliwości systemu operacyjnego Kali Linux są tak szerokie, że nie wszystkie z nich korzystać, aby poprawić bezpieczeństwo swoich systemów. Często staje się wygodnym narzędziem do nielegalnych działań przestępców. Dlatego ważne jest na wczesnym etapie randek zrozumieć, że pewne manipulacje, która pozwala na wykonywanie system może być nielegalne. Nawet instalacja Kali Linux i pracy próbnej z niego do celów szkoleniowych w niektórych krajach może prowadzić do nieprzyjemnych konsekwencji.

Jako mała rada może spowodować zalecenia do instalacji systemu na maszynie wirtualnej i prowadzony przez VPN, jeśli nie chcemy się ograniczać do jej powierzchownym badaniu. Kiedy rozpoczyna się skanowanie sieciowe konieczne jest także użycie klawiszy, które pozwoli uniknąć problemów z prawem.

Co to jest Kali Linux

Poprzednik Kali jest dość dobrze znana w wąskich kręgach BackTrack Linux. Drugi jest oparty na Debianie, a to zapewnia wsparcie dla pakietów i aplikacji opracowanych dla systemu operacyjnego Linux, który pozwala wykonać zadanie dość komfortowe za pomocą znanych narzędzi. znaleźć będzie dość proste w przypadku konieczności i dla programu Kali Linux.

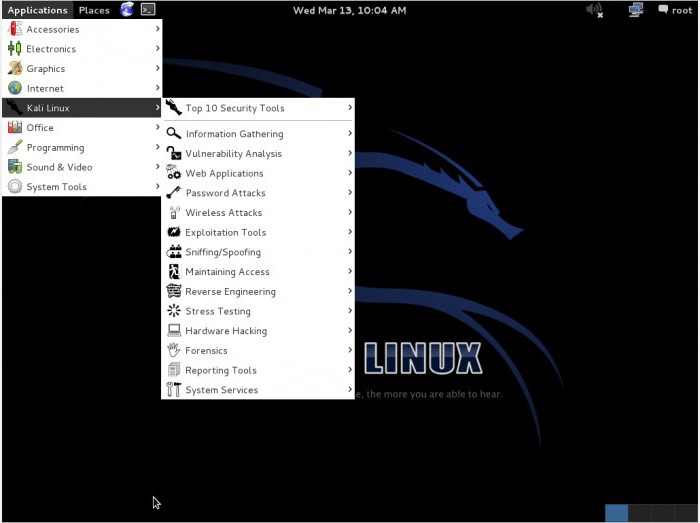

Dystrybucja zawiera różne narzędzia, które pozwalają na przeprowadzenie pełnego audytu bezpieczeństwa, aby zapobiec włamaniom. uruchomione usługi, dostęp do komputera za pośrednictwem sieci używanej przez aplikacji internetowych, a bardziej podatne na analizie za pomocą narzędzi dostępnych w Kali Linux.

Jak już sama nazwa wskazuje, system bazuje na jądrze Linux. Pierwsza wersja dystrybucji został opublikowany ponad dwa lata temu. To zebrał wszystkie najbardziej podstawowe, główny nacisk położono na funkcjonalność, a nie atrakcyjność wizualną. Jednak najpopularniejszym systemem, jego aktywne wykorzystanie w środowisku zawodowym doprowadziło do konieczności zmian w dystrybucji.

opinii użytkowników Kali w większości pozytywne. System stał się bardziej stabilny w porównaniu z BackTrack, zestaw programów i narzędzi rozbudowanych, ale na niektórych laptopach czasem system operacyjny przestaje widzieć wbudowany moduł Wi-Fi adapter. Zjawisko to występuje podczas korzystania z Live-run z dysku USB, problem zostanie rozwiązany za pomocą zasilacza zewnętrznego lub instalowania systemu operacyjnego na dysku twardym.

Zmiany w nowej wersji

Późnym latem ubiegłego roku został zwolniony Kali Linux 2. ukaże się aktualizuje system stał się znacznie bardziej stabilny i atrakcyjny interfejs działa. Ponadto, wiele narzędzia dla tak długi jak na standardy technologii informatycznych stało się przestarzałe określenie. Jeśli przed nową wersją należało szukać i zainstalować na własną rękę, ale teraz praca jest wykonywana przez system, który utrzymuje je na bieżąco, bez żadnego wysiłku. Poza tym, system pracuje w trybie wsparcia dystrybucji toczenia.

cechy techniczne

Podstawą nowej dystrybucji Linux Kernel w wersji 4.0 jest w Debian Jessie wydaniu. Ponieważ interfejs graficzny jest obecnie stosowany Gnome 3.14, a obszar roboczy zyskała uaktualniony styl i interfejs, menu zmieniło się w niektórych obszarach.

dostępny montaż

W tej chwili istnieją różne dystrybucje, łatwe do pracy w określonych warunkach. Można łatwo znaleźć Live-montażowych dla popularnych obrazów maszyn wirtualnych, pakietów instalacyjnych. Dostępne są również instrukcje można wykonać, aby przygotować zgromadzenie siebie. W razie potrzeby, właściwy obraz może być zbierane do użytku z ARM, praca z tej architektury jest pięknie utrzymane, zapewniając system multi-platformowa. Wtedy będzie możliwe, na przykład, instalacja Kali Linux na tablecie lub smartfonie.

Dla tych, którzy mają już pierwsza wersja została zainstalowana, można uaktualnić do drugiego wewnątrz systemu. Wystarczy użyć zestawu poleceń, w tym uzyskanie nowej dystrybucji i instalacji. Szczegóły można znaleźć w oficjalnych dokumentach towarzyszących.

Rozpoczęcie pracy z systemem. podstawy teoretyczne

Bogate możliwości systemu trudno jest wiedzieć bez studiowania dokumentacji Kali Linux. Instrukcje użytkowania, niestety, w formie szczegółowych instrukcji dotyczących dostrajania jest dostępny na oficjalnej stronie głównie w języku angielskim, jak w większości innych źródeł. Jednak duża liczba fanów doprowadziła do powstania szczegółowego formularza wspólnotą podręczników rosyjskojęzycznych, na podstawie własnej praktyki. Ponadto, istnieją kursy szkoleniowe w języku rosyjskim jako entry-level i bardziej zaawansowane, do pracy zawodowej korporacji.

praktyczny rozwój

Zbadanie systemu na tyle, aby go zainstalować w dowolnym dostępnym i najbardziej wygodny sposób, zwłaszcza na dużą różnorodność dostępnych rozkładów Kali Linux 2 pozwala. Jednakże, jest to w celach edukacyjnych, zwłaszcza w początkowych stadiach, to najlepiej używać maszynę wirtualną. To wystarczy, aby dowiedzieć się zestaw narzędzi, które są częścią, aby przyzwyczaić się do interfejsu użytkownika, zaczniemy pewnie poruszać się po systemie.

Podczas treningu z instrukcją Kali Linux do użytku jest to absolutnie konieczne. Pomijając fakt, że system operacyjny posiada bogate w funkcje, które są trudne do zbadania, bez jakiejkolwiek dokumentacji, gdy jest zainstalowany będzie wymagać dostosowania, co pozwala najefektywniej wykorzystać je.

Praktyczne narzędzia rozwoju najlepiej jest wykonywać na urządzeniu, aby zapobiec ewentualnym problemom z prawem, jeżeli działania zostaną wykonane na nim sprzeczne, i jakoś fakt ich realizacji będą ujawniane osobom trzecim.

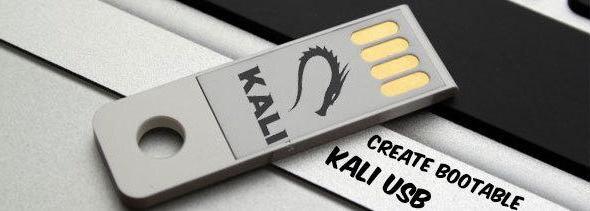

Zaczynając z kijem

Po zakończeniu fazy rozwojowej pracy z systemem chce ją wykorzystać do analizy bezpieczeństwa i wyeliminowania stwierdzonych uchybień w istniejących sieci w firmie lub w domu. Najprostszym sposobem, aby zainstalować Kali Linux na dysku flash, tak, że jeśli jest to konieczne, gotowy do uruchomienia dystrybucji zawsze była c. Jest to dość łatwe do zrobienia, jeśli skorzystać z wyspecjalizowanych programów dla funkcjonowania systemu operacyjnego, na przykład, Rufus. Często może to być przydatne do zapisywania plików w systemie pomocy zainstalowanego na dysku USB, a następnie uruchom go ponownie. Możliwość ta jest również przewidziane, ale ważne jest, aby pamiętać, że tryb trwałości opisanej na początku każdego pobrania jest wymagane, aby określić odpowiedni tryb, który nie zaczął prowadzić normalny tryb na żywo. Ponadto, jeżeli proste wystarczająco wykonania trzymać 2PL w tym ostatnim przypadku jest potrzebna dodatkowa przestrzeń utworzyć oddzielną sekcję, w której przechowywany jest potrzebne dane.

Dlaczego jest to przydatne do korzystania z Kali Linux?

Włamywacze w ich pracy stosowane specjalistycznych narzędzi, które mogą znacząco zmniejszyć wymagane do nieautoryzowanego dostępu do sieci teraz. Na przykład, przy pomocy Kali Linux włamania staje się o wiele łatwiejsze i bardziej wygodne, zwłaszcza jeśli nie zmieni haseł, ustawień sprzętowych, które są instalowane domyślnie. Niestety, nawet w dużych korporacjach zdarza się dość często. Po tym, w celu uzyskania niezbędnych danych – sprzęt biznesowy, cały proces nie jest wiele trudności dla fachowca. Tym bardziej ważne jest, aby używać tych samych narzędzi do określenia luk w jego obronie skomplikować pracę takich ludzi. Prosty Praktycznym przykładem włamaniem Wi-Fi, rutery są zainstalowane już w niemal każdym mieszkaniu, nie wspominając o organizacji.

Przenikanie do sieci przez Wi-Fi

Do zgryzienia Wi-Fi routera wystarczy zorganizować sortowania haseł. Ale nawet na sprzęcie wysokiej prędkości to zajmuje dużo czasu. Nowoczesne routery działają na WPS Protokół ma na celu uproszczenie konfiguracji sieci. Nie wszyscy użytkownicy rozumieją bezpieczeństwa sieci bezprzewodowych, potrzebują wszelkiej możliwej pomocy w ich regulacji. Korzystanie z tego protokołu, nie ma już potrzeby, aby ustawić WPA / szyfrowanie WEP, zapewniając ochronę przed nieautoryzowanym dostępem, ręcznie, są, jak nazwa sieci, są automatycznie ustawiane przez naciśnięcie przycisku na routerze. Wielki, wydawałoby się, pomysł, ale, jak to często bywa, a następnie znalazł luka użyciu tego hasła można złamać w ciągu kilku godzin.

Nie tylko, że kod WPS PIN składa się z 8 znaków, z których ostatni jest suma kontrolna, wystarczy sprawdzić to bloki zamiast całości, co powoduje, że liczba możliwych kombinacji jest ograniczona do 10998. Korzystanie Kali Linux, Wi-Fi, sieci za pomocą dołączonego WPS Hack jest dość prosta i nie wymaga dużo czasu. Wystarczająco narzędzie, które będzie zajmować się monitorowaniem sieci, a jeden, który jest zaangażowany w PIN biustu. Dla większej przejrzystości, możemy zobaczyć, jak łatwo i szybko to się dzieje na routerze domowym.

Tak więc, aby chronić siebie, to lepiej, aby wyłączyć funkcję WPS na routerze, gdzie ta opcja jest domyślnie włączona. Inaczej, każdy sąsiad, nawet student będzie w stanie połączyć się z siecią i korzystać z niego. Instrukcja użycia jest bardzo prosty, jest to jeden z najczęstszych przykładów wszystkich środków przeznaczonych do tego systemu operacyjnego.

Kali Linux WiFi: hacking

W skrócie, za pomocą polecenia iwconfig określa dostępność interfejsu sieciowego (najczęściej jest to o nazwie wlan0, ale może być inny).

Po tym możemy rozpocząć monitorowanie aktywnego interfejsu:

airmon-ngstartwlan0

Aby dowiedzieć się, które są w zakresie sieci, uruchom następujące polecenie:

airodump-ngmon0

Gdzie mon0 – to nazwa wcześniej uruchomiony przez monitor.

Wszystkich wyświetlonej listy zainteresowany tylko w tych sieciach, które zostały ujęte WPS. W celu określenia ich użyć polecenia

Wash Imon0 -C

Teraz można wybrać dowolny ulubiony cel i rozpocząć wybór kodu PIN:

Rozbójnik -I mon0 -b -a -vv

Tam jest napisane BSSID z wyniku poprzedniego polecenia. Jeśli wykonane prawidłowo, początek brutalnej siły. Średnio sieć zrywa cztery do sześciu godzin. Ale niektóre z nowych modeli routerów posiada ochronę przed atakiem z WPS i odciąć zbyt dużo po określonej liczbie nieudanych prób.

A to tylko jeden z boku Kali Linux. Instrukcje użytkowania zapewni pełny obraz systemu.