Latynizm itd. Objaśnienia skrótów

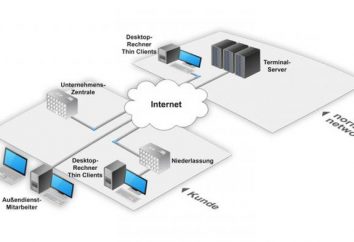

Prawie wszystkie nowoczesne języki świata, aby określić pewne koncepcje uniwersalne zastosowanie tzw latynizm, które obniżają standard i najczęstsze warunki. Jednym z nich jest zmniejszenie etc. Rozszyfrowania Jest to dość proste, jednak, ponieważ mówimy o technologii komputerowych, rozważymy go z tego punktu widzenia. Jako przykłady korzystania z systemu operacyjnego Windows.

Zmniejszenie itp. Dialogową w języku angielskim w sensie ogólnym

Jak wynika z licznych źródeł, latynizm itd., Odziedziczone po „starych Rzymian” pochodzi od wyrażenia et cetera, że w ogólnym pomocą zmysłów „i tak dalej.”

Dla terminu itd. deszyfrowanie jest zawsze taka sama, ale łaciński skrót może się różnić. Często można znaleźć i zmniejszenie cięć, gdy zamiast etc. Jest on używany do pisania & c.

Zmniejszenie itp. Dekodowanie względem technologii komputerowej

Co do tej redukcji w stosunku do nowoczesnych komputerów, jak ma to miejsce do tej pory w swoim zwykłym wydajności.

Jednak w stosunku do rodziny systemów operacyjnych Windows etc. deszyfrowanie jest tylko, że można znaleźć folder o tej samej nazwie między elementami systemu. Wszystkie elementy, które są w nim, w pewnym stopniu odpowiedzialny za ustawieniach sieciowych (zostanie to omówione poniżej).

Gdzie jest folder itd.?

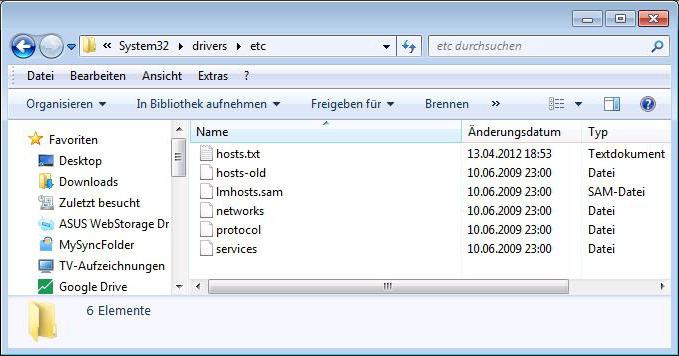

W tym samym katalogu, w zależności od wersji systemu można znaleźć na System32 / etc lub System32 / drivers / etc katalogu głównym systemu Windows na dysku systemowym lub partycji. Zazwyczaj, domyślnie jest to dysk C, chociaż montaż dwóch lub więcej systemów operacyjnych mogą być wirtualne partycje.

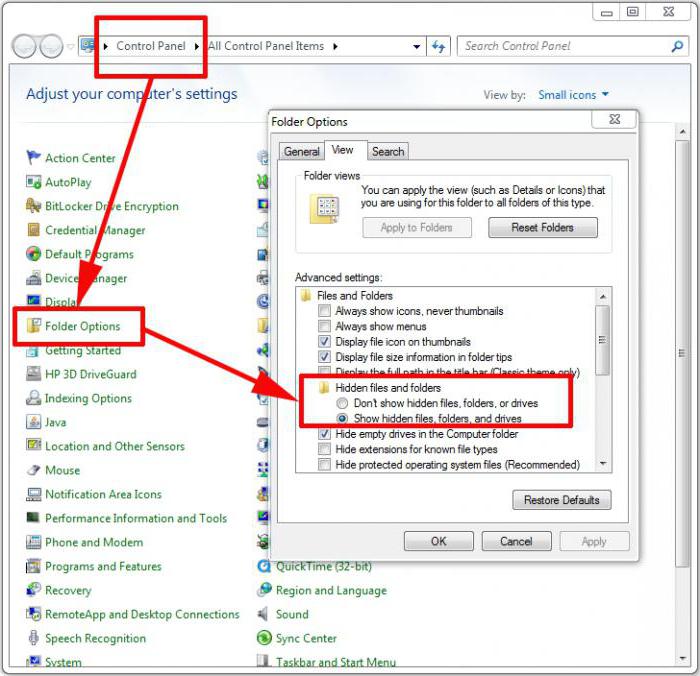

W niektórych rozwiązaniach, to można znaleźć w katalogu Windows / etc lokalizacji, która jest niezwykle rzadko i zależy od ustawienia niektórych rodzajów oprogramowania. Co więcej, bardzo często sam katalog może być ukryty, a do wyświetlania należy użyć odpowiednich parametrów postaci w zwyczaju „Explorer” lub innego menedżera plików.

Jakie pliki znajdują się w katalogu itp?

Teraz najważniejszy punkt. W etc Folder powinien zawierać pięć obiektów (plików), nie więcej, nie mniej:

- gospodarze;

- Lmhosts.sam;

- sieci;

- protokół;

- usług.

Jeśli ten katalog jest coś innego, możemy z całą pewnością powiedzieć, że jest to działanie wirusów zainfekowaniu systemu.

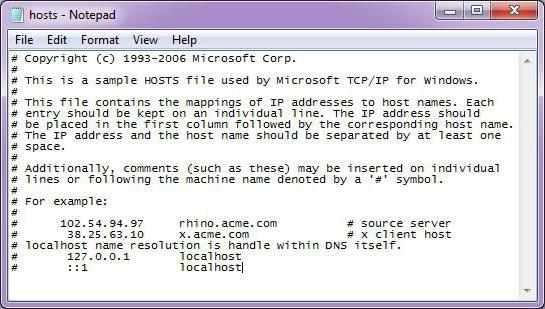

Głównym zadaniem wszystkich obiektów przypisany do pliku hosts, który jest dokumentem tekstowym, mimo że nie ma rozszerzenia. Z reguły jest on ukryty. To zobaczyć na tej samej „Explorer” lub jakikolwiek inny menedżer plików może być zapewnione wykazuje formę odpowiednich parametrów, jak wspomniano powyżej.

Ta sama część tekstu jest odpowiedzialny za nazw domen i adresów sieciowych węzłów stosowanych w tłumaczeniu. W tym samym czasie odwołania do tego pliku ma wyższy priorytet niż prośba skierowana do serwerów DNS. Zawartość zmiana sterowania obiektu tekstowego odbywa się na komputerze terminalu poziomie administratora. Otwórz plik do przeglądania i edycji mogą być w dowolnym edytorze tekstu, takim jak zwykłej „Notepad”, zawarte w standardowym zestawie każdego systemu Windows.

Warto powiedzieć, że wiele wirusów używać tego konkretnego pliku, aby ograniczyć lub zablokować dostęp do niektórych witryn. Dlatego konieczne jest, aby zapoznać się z jego oryginalnych treści.

Pamiętaj! Ostatni wiersz powinien zawierać tylko lokalny adres i wyglądać tak:

# 127.0.0.1 localhost

W niektórych przypadkach, dwie linie mogą być zawarte:

# 127.0.0.1 localhost

# :: 1 localhost

Po nich żadne inne wpisy nie powinny być. Jeżeli którykolwiek nadal obecny, najczęściej jest to lokalne adresy blokowanych zasobów. Powinny one zostać usunięte. Ale to jest niemożliwe, ponieważ większość programów antywirusowych, a także sam system operacyjny, zabronić edycji obiektu. Musimy wyłączyć ochronę, należy utworzyć nowy plik, zmienić nazwę, a następnie usunąć stare, manipulować obiektami powiązanymi, w szczególności z pliku Lmhosts, etc .. W ogóle, brak kłopotów.

Narażenie na wirusy przejawia się w taki sposób, że oryginalna strona lub zasób zablokowane na poziomie pliku hosts, a złośliwy program sprawia przekierować użytkownika do stron klonów adres i wygląd, który może nieco przypominać popularne sieci społecznej. Istnieją przypadki, gdy takie środki są groźne, ale często wykonane przekierowanie na dowolną stronę z dużą ilością towarów reklamowych i niepotrzebnych usług. Możliwe jest nawet wykraść informacje osobiste, które użytkownik wprowadza podczas logowania do sieci społecznościowej. I to jest obarczona poważnymi konsekwencjami zarówno dla zarejestrowanego użytkownika i dla społeczności internetowej. Kto nie widział w „społecznej” masowego rozsyłania spamu? Jest to najbardziej prosty i oczywisty przykład jak działać jak wirusy i kodów.

zamiast wynik

Oto krótki i wszystko zrobić z typowych skrótów etc. Rozszyfrowanie go, jak widzimy, jest dość prosta. Ale to tylko powszechnie rozumiane koncepcje. W dziedzinie technologii komputerowej, interpretacja ta jest prawie nie używany jako system-level osadzonym w nim nieco inny sens. Dlatego trzeba wyraźnie odróżnić powszechnym użyciu i zrozumienia tej relacji latynizm do technologii IT.