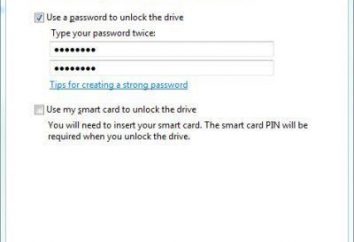

Spyware na komputerze. Jak do wykrywania i usuwania programów szpiegujących?

Wirusami oraz konsekwencje ich wpływu na systemach komputerowych znanych dzisiaj niemal wszyscy użytkownicy. Wśród wszystkich zagrożeń, które są najczęściej oddzielne miejsce jest zajęte przez programy szpiegujące, które monitorują działania użytkowników i biorących udział w kradzieży poufnych informacji. zostanie pokazane, co stanowi takie aplikacje i aplety i omówiono zagadnienia związane z jak wykrywać spyware na komputerze i pozbyć się tego zagrożenia bez szkody dla systemu.

Co to jest program szpiegujący?

Po pierwsze, aplikacja spyware lub aplety wykonywalne, powszechnie nazywane Spyware (szpieg w angielskim „szpieg”), wirusy w zwykłym sensie, jako takie, nie są. Oznacza to, że nie mają praktycznie żadnego wpływu na system z punktu widzenia jego integralności lub wydajności, chociaż zainfekowany komputer może znajdować się w pamięci RAM, a zużywają zasoby systemowe. Ale co do zasady, nie jest szczególnie dotkniętych wydajności systemu operacyjnego.

Ale to ich głównym celem jest, aby dokładnie monitorować interfejs użytkownika, tak dalece, jak to możliwe. – kradzież poufnych danych, podstawienie e-mail w celu wysyłania spamu, analizujących wnioski w Internecie i przekierowanie do stron zawierających złośliwe oprogramowanie, analizy danych na dysku twardym, a więc na D. Jaźni Oczywiście, że każdy użytkownik powinien być ustawiony przynajmniej prymitywny pakietu antywirusowego dla ochrony. Jednak w większości przypadków nie ma bezpłatnego oprogramowania antywirusowego, znacznie mniej wbudowanej Zapory systemu Windows pełnego zaufania do bezpieczeństwa nie dają. Niektóre aplikacje mogą nie być po prostu uznane. Tu i tam jest uzasadniony pytanie: „A co, wtedy należy chronić komputer przed programami szpiegującymi?” Rozważmy podstawowe aspekty i koncepcje.

Rodzaje spyware

Przed przystąpieniem do praktycznego rozwiązania powinny być jasne wyobrażenie o tym, co rodzaj aplikacji i apletów odnoszą się do klasy spyware. Do tej pory istnieje kilka podstawowych typów:

- key-rejestratory;

- skanery, dyski twarde;

- szpiedzy ekranu;

- Szpiedzy elektronicznej;

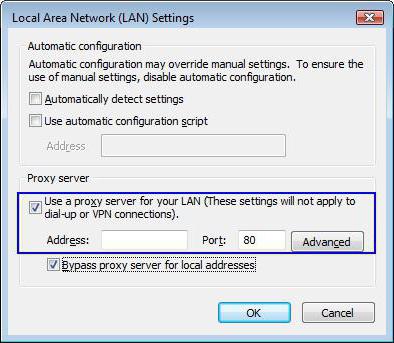

- Szpiedzy proxy.

Każdy program jest inny wpływ na system, więc teraz zobaczmy jak przenikliwy oprogramowanie szpiegowskie na komputerze i co mogą zrobić na zainfekowanym systemie.

Spyware metody włamań w systemach komputerowych

Dziś, ze względu na niesamowity rozwój technologii internetowych World Wide Web jest głównym kanałem otwartym na wrażliwe i że zagrożenia tego typu są używane do wprowadzania do lokalnego systemu komputerowego lub sieci.

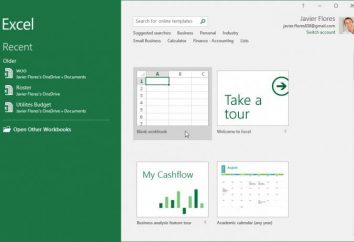

W niektórych przypadkach, spyware jest zainstalowany na komputerze użytkownika, jak paradoksalne, jak to brzmi. W większości przypadków, nie zdaje sobie sprawy. A wszystko po prostu banalne. Na przykład, trzeba pobrać z Internetu wydaje się być ciekawy program i uruchom instalator. We wczesnych etapach wygląda jak zwykle. Ale teraz, a następnie czasami są okna z propozycją zainstalowania jakiegoś dodatkowego oprogramowania lub dodać dodatki do przeglądarki internetowej. Normalnie, to wszystko jest napisane drobnym drukiem. Użytkownik próbuje szybko zakończyć instalację i rozpocząć pracę z nową aplikacją, często nie zwracają uwagi na to, zgadza się na wszystkie warunki i … ostatecznie zostaje osadzony „środek” do zbierania informacji.

Czasami spyware jest zainstalowany na komputerze w tle, a następnie maskowania krytycznych procesów systemowych. Opcje tutaj może wystarczyć: instalacja niezaufanych programów, pobieranie treści z Internetu, otwieranie podejrzanych załączników e-mail, a nawet proste wizyta niektóre niebezpieczne zasobów w sieci. Jak wynika śledzić takiej instalacji bez specjalnej ochrony jest po prostu niemożliwe.

skutki

W odniesieniu do szkód wyrządzanych przez szpiegów, jak zostało powiedziane, w systemie jako całość nie jest odzwierciedlone w żaden sposób, ale z informacji użytkownika i danych osobowych na ryzyko.

Najbardziej niebezpiecznym ze wszystkich tego typu aplikacji jest tzw keyloggery i prościej, keyloggery. Tylko oni są w stanie śledzić zestaw znaków, który umożliwia atakującemu uzyskać takie same nazwy użytkownika i hasła, dane bankowe lub kodów PIN i karty all-fakt, że użytkownik nie chce udostępnić do szerokiego grona osób. Co do zasady, po ustaleniu wszystkich danych zamiar wysłać je do zdalnego serwera lub poprzez e-mail, oczywiście w trybie ukrytym. Dlatego zaleca się, aby używać do przechowywania ważnych informacji takich konkretnych użyteczności koderów. Ponadto wskazane jest, aby nie przechowywać pliki na dysku twardym (HDD je łatwo znaleźć skanery) oraz nośników wymiennych, ale przynajmniej na dysku flash, a zawsze z kluczem dekodera.

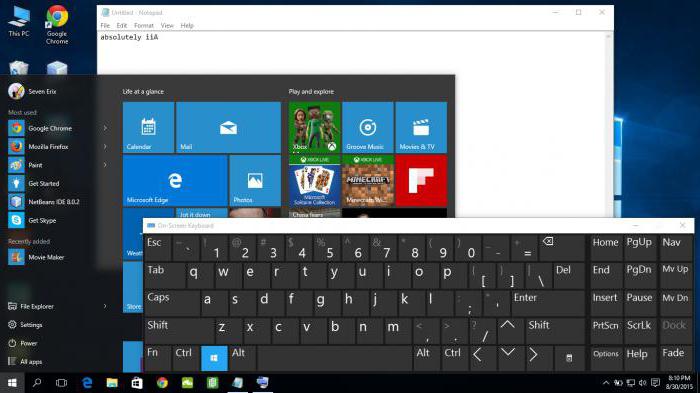

Między innymi, wielu ekspertów rozważyć zastosowanie klawiatury ekranowej w najbezpieczniejsze, choć uznają niedogodności związane z tą metodą.

ekran śledzenia w kategoriach tego, co użytkownik jest zaangażowany, niebezpieczeństwo jest tylko wtedy, gdy weszła do poufnych danych lub informacji rejestracyjnych. Spy po prostu z czasem robi zdjęcia i wysyła je do atakującego. Korzystanie z klawiatury ekranowej, podobnie jak w pierwszym przypadku, wynik nie będzie. I jeśli dwa szpiegów pracujących w tym samym czasie, to generalnie nie będzie ukryć.

Śledzenie e-mail odbywa się na liście kontaktów. Głównym celem jest zastąpienie zawartości listu Po wysłaniu go do celów wysyłania spamu.

Szpiedzy proxy szkody wyrządzone tylko w tym sensie, że lokalny terminal komputerowy przekształca się w rodzaj serwera proxy. Dlaczego to zrobić? Tak, tylko schować się za, na przykład, adres IP użytkownika w popełnienia czynów niezgodnych z prawem. Naturalnie, użytkownik nie wie o tym. Oto, na przykład, ktoś włamał się do systemu zabezpieczeń banku i ukradł pewną kwotę pieniędzy. upoważniony śledzenia usługi działanie ujawnia, że hacking została przeprowadzona z terminalem z IP-coś, znajduje się w takim adresem. służb specjalnych i wysłany do więzienia, do niczego osobiście przyjść. Jednak nic z tym dobrze?

Pierwsze objawy zakażenia

Teraz przejdź do praktyki. Jak sprawdzić komputer pod kątem programów szpiegujących, jeśli nagle, z jakichkolwiek przyczyn, które wkradły się o nienaruszalności bezpieczeństwa systemu? Aby to zrobić, trzeba wiedzieć, jak pierwsze etapy przejawia skutki takich wniosków.

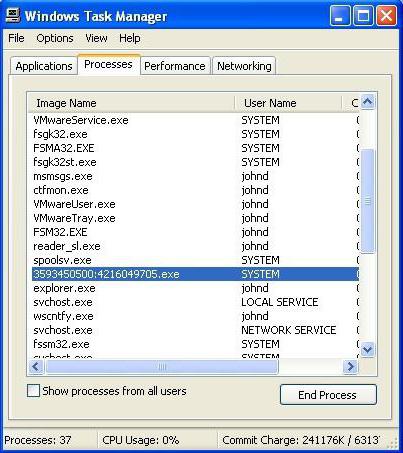

Jeśli bez wyraźnego powodu zauważyłem spadek wydajności lub układ okresowej „zawiesza się” i nie chce pracować, należy najpierw spojrzeć na korzystanie z obciążeniem procesora i pamięci, a także do monitorowania wszystkich aktywnych procesów.

W większości przypadków użytkownik w tej samej „Task Manager” będzie zobaczyć nieznaną usługę, która wcześniej nie była w drzewie procesowego. To dopiero pierwszy dzwonek. Twórcy programów szpiegujących nie jest głupi, więc tworzyć programy, które są zamaskowane jako procesów systemowych i ich zidentyfikować bez specjalnej wiedzy w trybie ręcznym, to jest po prostu niemożliwe. Wtedy zaczynają problemy z połączeniem internetowym, zmienić stronę startową, i tak dalej. D.

Jak sprawdzić komputer w poszukiwaniu oprogramowania szpiegującego

Co do kontroli, stan oprogramowania antywirusowego nie pomoże, zwłaszcza jeśli zostały pominięte zagrożenia. Przynajmniej potrzebuje pewnego rodzaju przenośnej wersji Dr. Web Cure It! lub narzędzie Kaspersky Virus Removal (lub lepiej – coś takiego dysku ratunkowego w celu sprawdzenia systemu, zanim zostanie załadowany).

Jak znaleźć spyware na komputerze? W większości przypadków zaleca się używanie zawężone specjalną klasę programu Anti-Spyware (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft AntiSpyware, itd.). Proces skanowania jest w pełni zautomatyzowany w nich, jak również późniejszego usunięcia. Ale nawet tutaj istnieją pewne rzeczy, które warto zwrócić uwagę.

Jak usunąć spyware z komputera: standardowych metod i używane przez oprogramowanie firm trzecich

Usuwania programów szpiegujących z komputera, można nawet ręcznie, ale tylko pod warunkiem, że program nie jest maskowany.

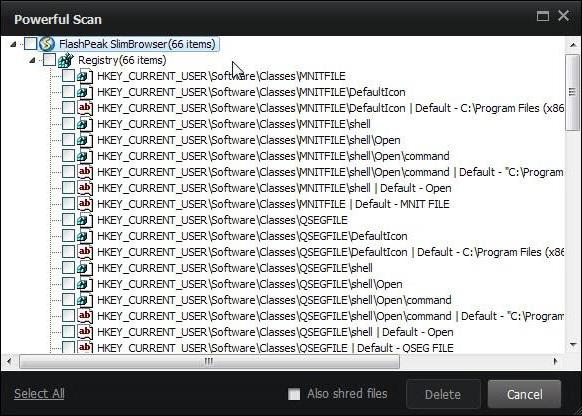

Aby to zrobić, można zapoznać się z listą programów i komponentów, aby znaleźć żądaną aplikację z listy i rozpocząć proces deinstalacji. Jednak deinstalatora Windows, delikatnie mówiąc, nie bardzo dobre, ponieważ rezerwy po zakończeniu sterty odpadów komputera, dzięki czemu lushche używać specjalnych narzędzi, takich jak IObit Uninstaller, który, oprócz usuwania standardowy sposób, pozwalają na skanowanie dogłębnej poszukiwaniu resztkowych plików lub nawet klucze do i wpisy w rejestrze systemowym.

Teraz kilka słów o sensacyjnym użytkowego SpyHunter. Wielu nazywa go niemal panaceum na wszystkie bolączki. Pozwolimy sobie się nie zgodzić. Skanuje on nic systemu, naprawdę, czasami daje fałszywy alarm nie jest problemem. Fakt, że jest to wystarczające, aby odinstalować problematyczne. W zwykłym użytkownikiem całkowitej ilości działań, które należy przeprowadzić, tylko zawrót głowy.

Co w użyciu? Ochrona przed tymi zagrożeniami i poszukiwanie spyware na komputerze można osiągnąć, na przykład, nawet z pakietem pomocy NOD32 Smart Security lub w celu „ochrony z” funkcja aktywowana. Jednak każdy wybiera to lepiej i łatwiej dla niego.

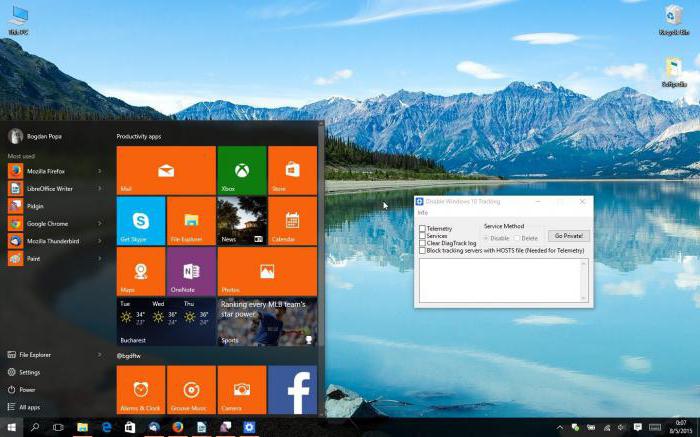

Zalegalizowane szpiegostwo w systemie Windows 10

Ale to nie wszystko. Wszystkie powyższe dotyczy jedynie jak przeniknąć spyware w systemie, jak się zachowują, i tak dalej. Tak. Ale co zrobić, gdy zalegalizowane szpiegostwo?

System Windows 10 w tym względzie jest godne uwagi nie na lepsze. Tutaj jest wiele usług, które chcesz wyłączyć (wymianę danych ze zdalnych serwerów Microsoft, korzystanie z identyfikacji dla reklamy, wysyłanie danych do firmy, określanie położenia za pomocą telemetrii, otrzymywać aktualizacje z wielu miejsc, i tak dalej. D.).

Czy istnieje ochrona 100 procent?

Jeśli przyjrzysz się uważnie, jak przeniknąć spyware na komputerze i co robią potem o 100 procent ochrony można powiedzieć tylko jedno: to nie istnieje. Nawet przy użyciu całego arsenału narzędzi bezpieczeństwa, możesz być pewny na 80 procent, nie więcej. Jednakże, użytkownik powinien sam być prowokacyjne działania w postaci odwiedzając podejrzane strony, zainstaluj niebezpiecznego oprogramowania, ignorując ostrzeżenia antywirusowych, otwierania załączników e-mail od nieznanych źródeł, i tak dalej. D.