Resident wirusy: co to jest i jak się zniszczyć. wirusy komputerowe

Najwięcej użytkowników przynajmniej raz w życiu do czynienia z pojęciem wirusów komputerowych. Jednak niewielu wie, że klasyfikacja na podstawie zagrożeń składa się z dwóch dużych kategorii: wirusy niebędących rezydentami i nierezydentami. Rozważmy drugi gatunek, ponieważ jej przedstawiciele są najbardziej niebezpieczne, a czasami nawet przez undeletable formatowania dysku lub partycji.

Co to pamięć rezydentem wirusy?

Więc, co użytkownik chodzi? Aby uprościć wyjaśnienia struktury i zasad funkcjonowania takich wirusów jest zacząć koncentrować się na wyjaśnianiu co program rezydenta w ogóle.

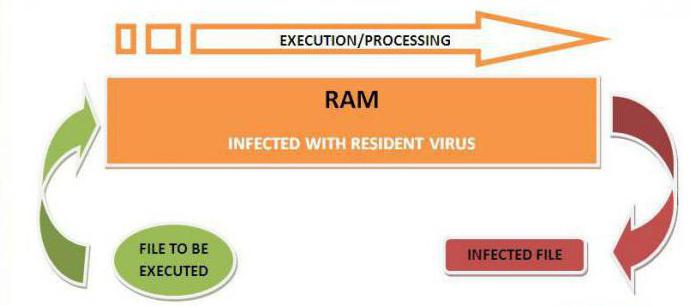

Uważa się, że dla tego typu oprogramowania zawiera aplikacje, które działają w sposób ciągły w trybie monitorowania, wyraźnie nie pokazuje swoje działania (na przykład te same regularne skanerów antywirusowych). Co do zagrożeń, które przenikają do systemu komputerowego, nie tylko powiesić na stałe w pamięci komputera, ale także tworzyć własne podwaja. Zatem kopie wirusa i stale monitoruje system i przenieść na niego, co sprawia, że trudno je znaleźć. Niektóre zagrożenia mogą również zmienić swoją własną strukturę, a ich wykrywanie na podstawie konwencjonalnych metod jest praktycznie niemożliwe. Nieco później, przyjrzeć się, jak pozbyć się wirusów tego typu. W międzyczasie, koncentrują się na głównych odmian zagrożeń rezydentami.

DOS zagrożenie

Początkowo, gdy jeszcze nie istniały systemy Windows- lub uniksopodobnego i komunikacji użytkownika z komputerem znajduje się na poziomie obsługi, nie było „systemów operacyjnych» DOS, wystarczająco długo, aby utrzymać się na szczycie popularności.

I to właśnie dla takich systemów zostały utworzone wirusy niebędących rezydentami i nierezydentami, których efektem było najpierw skierowane do awarii systemu lub usunąć pliki i foldery niestandardowe.

Zasada działania takich zagrożeń, które, nawiasem mówiąc, jest powszechnie stosowany do tej pory, jest to, że one przechwytywać połączenia do plików, a następnie infekują wywoływany. Jednak większość znanych zagrożeń dziś działa pod tego typu. Ale tu wirusy przenikają do systemu lub poprzez stworzenie modułu rezydenta w postaci sterownika, który jest określony w pliku konfiguracyjnym systemu, CONFIG.SYS lub poprzez wykorzystanie specjalnych funkcji do śledzenia ZACHOWAJ przerwań.

Sytuacja jest gorsza w przypadku gdy rezydujących w pamięci wirusy tego typu służy do podziału przestrzeni pamięci systemowej. Sytuacja jest taka, że pierwszy wirus „odcina” kawałek wolnej pamięci, a następnie wyznacza ten teren jako zajęte, a następnie utrzymuje swoją własną kopię. Co to jest najbardziej smutne, istnieją przypadki, w których kopie są w pamięci wideo, a także w obszarach zarezerwowanych dla schowku oraz przerwania tablicy wektorów i obszarów operacyjnych DOS.

Wszystko to sprawia, że kopie zagrożenie wirusem jest tak wytrwały, że, w przeciwieństwie do wirusów nierezydentów, które biegną aż uruchomienie programu lub funkcji systemu operacyjnego, można włączyć ponownie, nawet po restarcie. Ponadto, gdy dostęp do zainfekowanego obiektu wirus jest w stanie stworzyć swoją własną kopię, nawet w pamięci. W rezultacie – natychmiastowe zatrzymanie komputera. Jak wynika leczenie wirusów tego typu muszą być przeprowadzane przy pomocy specjalnych skanerów, a to nie jest pożądane stacjonarne i przenośne lub tych, którzy są w stanie uruchomić z napędu optycznego lub napędu USB. Ale o tym później.

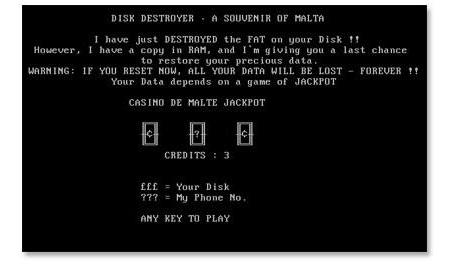

zagrożenie bagażnika

Boot wirusy przenikają do systemu za pomocą podobnej metody. To właśnie oni zachowują się, co nazywa, delikatnie, najpierw „jedzenie” kawałek pamięci systemowej (zazwyczaj 1 KB, ale czasami ta może wynosić maksymalnie 30 KB), a następnie przepisywania własnym kodem w postaci kopii, a następnie zaczynają wymagać ponownego uruchomienia komputera. To jest obarczona negatywne konsekwencje, ponieważ po ponownym uruchomieniu wirus przywraca obniżonej pamięci do swojego pierwotnego rozmiaru, a kopia jest poza pamięci systemowej.

Oprócz przerw śledzących takie wirusy są w stanie przepisać swój własny kod w sektorze rozruchowym (MBR) rekord. Rzadziej stosowane przechwytuje BIOS i DOS, a same wirusy są ładowane raz, bez sprawdzania własnych kopii.

Wirusy w Windows

Wraz z pojawieniem się wirusa w rozwoju systemów Windows, osiągnęły nowy poziom, niestety. Dziś jest dowolna wersja systemu Windows jest uważany za system najsłabszych, mimo wysiłków podejmowanych przez ekspertów Microsoft w rozwój modułów bezpieczeństwa.

Wirusy mające na Windows, działa na zasadzie podobny do DOS-groźby, jedyny sposób, aby przeniknąć komputer jest znacznie więcej. Najczęściej spotykane są trzy główne, które w wirusie może przepisać swój własny system kodu:

- Rejestracja wirusa, co aktualnie uruchomionych aplikacji;

- przydział bloku pamięci i zapisywać swoje własne kopie;

- pracować w systemie pod przykrywką lub zatajenia sterowników VxD pod sterownik Windows NT.

Zainfekowane pliki lub obszar pamięci systemowej, w zasadzie, można wyleczyć za pomocą konwencjonalnych metod, które są używane w skanerów antywirusowych (maska wykrywania wirusa, porównanie z baz sygnatur i tak dalej. D.). Jednakże, jeśli są stosowane bezpretensjonalne darmowe programy, nie mogą zidentyfikować wirusa, a czasem nawet dać fałszywie dodatni. Dlatego belka użyciu przenośnych narzędzi, takich jak „Doctor Web” (w szczególności Dr Web CureIt!) Lub produktów „Kaspersky Lab”. Jednak dziś można znaleźć wiele narzędzi tego typu.

wirusy makr

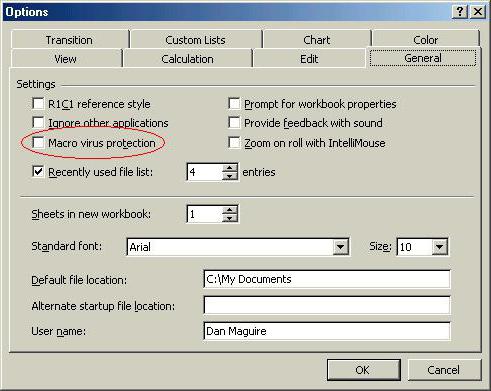

Przed nami kolejny różnorodność zagrożeń. Nazwa pochodzi od słowa „makro”, czyli aplet wykonywalnego lub dodatku stosowanego w niektórych redaktorów. Nic więc dziwnego, że uruchomienie wirusa występuje na początku programu (Word, Excel, i tak dalej. D.) Otwarcie dokumentu pakietu Office, wydrukować go, zadzwoń pozycje menu, i tak dalej. N.

Takie zagrożenia w postaci makr są przechowywane w pamięci przez cały czas nagrania edytora. Ale w ogóle, jeśli weźmiemy pod uwagę kwestię, w jaki sposób pozbyć się wirusów tego typu rozwiązanie jest bardzo proste. W niektórych przypadkach pomaga nawet zwykłe wyłącz dodatki lub makra w edytorze, a także aktywację apletów ochrony antywirusowej, nie wspominając już o zwykłej szybki skaner systemu pakietów.

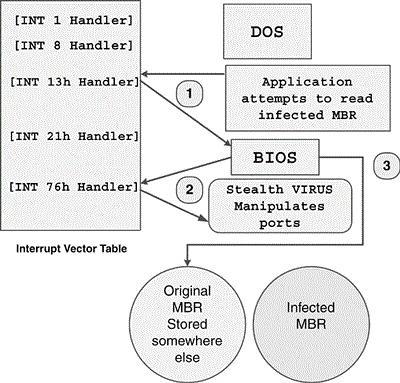

Wirusy na podstawie „Stealth” technologii

Spójrzmy teraz na ukrytych wirusów, to nic dziwnego, że dostali swoją nazwę z ukrytego samolotów.

Istotą ich działanie polega właśnie na tym, że występują jako składnik systemu i określenia ich konwencjonalne metody mogą być niekiedy dość trudne. Wśród tych zagrożeń można znaleźć i wirusy makr, a następnie uruchom zagrożenia, wirusy i DOS. Uważa się, że dla wirusów ukrywających Windows nie zostały jeszcze opracowane, choć wielu ekspertów twierdzi, że to tylko kwestia czasu.

odmiany plików

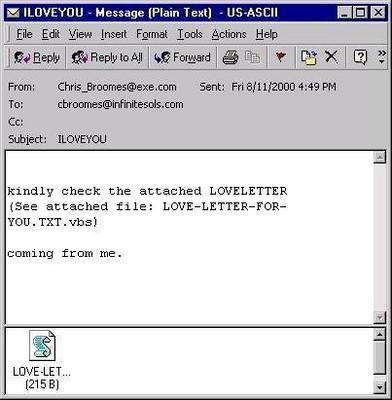

Ogólnie rzecz biorąc, wszystkie wirusy można nazwać plik, bo w jakiś sposób wpływa na system plików i działać na plikach, lub zainfekowania ich własnym kodem lub szyfrowanie, lub co niedostępne z powodu uszkodzenia lub usunięcia.

Najprostszym przykładem są nowoczesne Kodery wirusy (pijawki) i niesławny Kocham cię. Wytwarzają one anty-wirus nie jest czymś, co jest trudne bez specjalnych kluczy rasshifrovochnyh, a często jest to niemożliwe do zrobienia. Nawet czołowi twórcy oprogramowania antywirusowego może zrobić nic, wzruszając ramionami, ponieważ, w przeciwieństwie do dzisiejszego systemu szyfrowania AES256, a następnie wykorzystywane technologie AES1024. Trzeba zrozumieć, że w transkryptu może trwać dłużej niż dziesięć lat, w oparciu o liczbę możliwych kombinacji klawiszy.

polimorficznych zagrożeń

Wreszcie, kolejna odmiana z zagrożeniami, które wykorzystują zjawisko polimorfizmu. Co to jest? Fakt, że wirusy są stale zmienia swój własny kod, a odbywa się to na podstawie tak zwanego klucza pływającego.

Innymi słowy, maska do zidentyfikowania zagrożenia nie jest możliwe, ponieważ, jak widać, zależy nie tylko od jego wzorca opartego na kodzie, ale także klucz do dekodowania. polimorficzne specjalne dekodery (transcribers) wykorzystywane są do rozwiązywania takich problemów. Jednak, jak pokazuje praktyka, są w stanie rozszyfrować tylko najprostszych wirusów. Bardziej wyrafinowane algorytmy, niestety, w większości przypadków, ich wpływ może nie być. Trzeba też powiedzieć, że zmiana kodu wirusa towarzyszy tworzenie kopii ich ograniczonej długości, które mogą różnić się od oryginału jest bardzo ważne.

Jak radzić sobie z zagrożeniami rezydentami

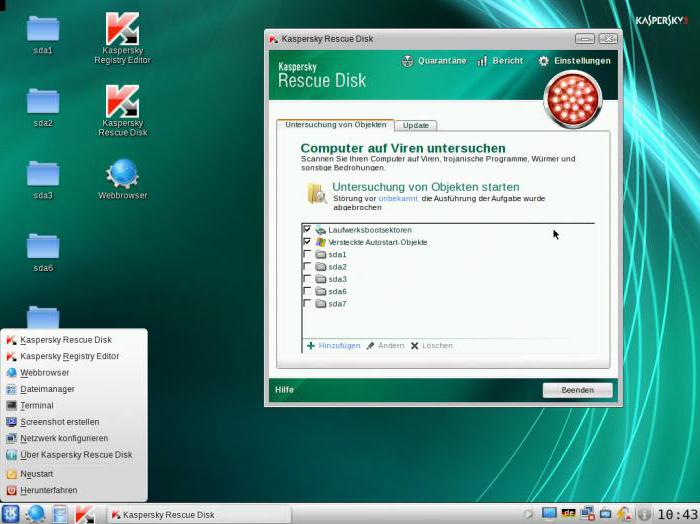

Wreszcie, zwracamy się do kwestii zwalczania wirusów, i chronić systemy komputerowe o dowolnej złożoności. Najprostszym sposobem patronatem można uznać za montaż w pełnym wymiarze czasu pakietu antywirusowego, to tylko stosowanie nie jest najlepiej wolne oprogramowanie, ale przynajmniej shareware (trial) Wersja z twórców takich jak „Doctor Web”, „Kaspersky Anti-Virus”, ESET NOD32 i programu typu Smart Security, jeśli użytkownik jest stale współpracuje z Internetem.

Jednak w tym przypadku nikt nie jest wolny od zagrożenia, że nie wnika do komputera. Jeśli tak, to ta sytuacja wystąpiła, należy najpierw użyć przenośnych skanerów, i lepiej jest używać narzędzi dyskowych Rescue Disk. Mogą one być wykorzystane do uruchomienia interfejsu programu i skanowanie przed rozpoczęciem głównego systemu operacyjnego (wirusy mogą tworzyć i zapisywać własne kopie w systemie, a nawet w pamięci).

I znowu, to nie zaleca się korzystania z oprogramowania jak SpyHunter, a potem z opakowania i związanych z nim elementów pozbyć niewtajemniczonych użytkownik byłoby problematyczne. I, oczywiście, nie tylko usunąć zainfekowane pliki lub spróbuj sformatować dysk twardy. Lepiej zostawić leczenia profesjonalnych produktów antywirusowych.

wniosek

Pozostaje dodać, że rozważanych powyżej tylko główne aspekty związane z wirusami i metod rezydentami do ich zwalczania. Mimo wszystko, jeśli przyjrzymy się zagrożeń komputerowych, że tak powiem, w sensie globalnym, każdy dzień jest wielka liczba z nich, twórcy środki po prostu nie mają czasu, by wymyślić nowe sposoby radzenia sobie z takimi przeciwnościami.